Статья 1. Аудиторская деятельность / КонсультантПлюс

КонсультантПлюс: примечание.

С 01.01.2022 ч. 1 ст. 1 дополняется словами (ФЗ от 02.07.2021 N 359-ФЗ). См. будущуюредакцию.

1. Настоящий Федеральный закон определяет правовые основы регулирования аудиторской деятельности в Российской Федерации.

КонсультантПлюс: примечание.

С 01.01.2022 ч. 2 ст. 1 дополняется предложениями. (ФЗ от 02.07.2021 N 359-ФЗ). См. будущуюредакцию.

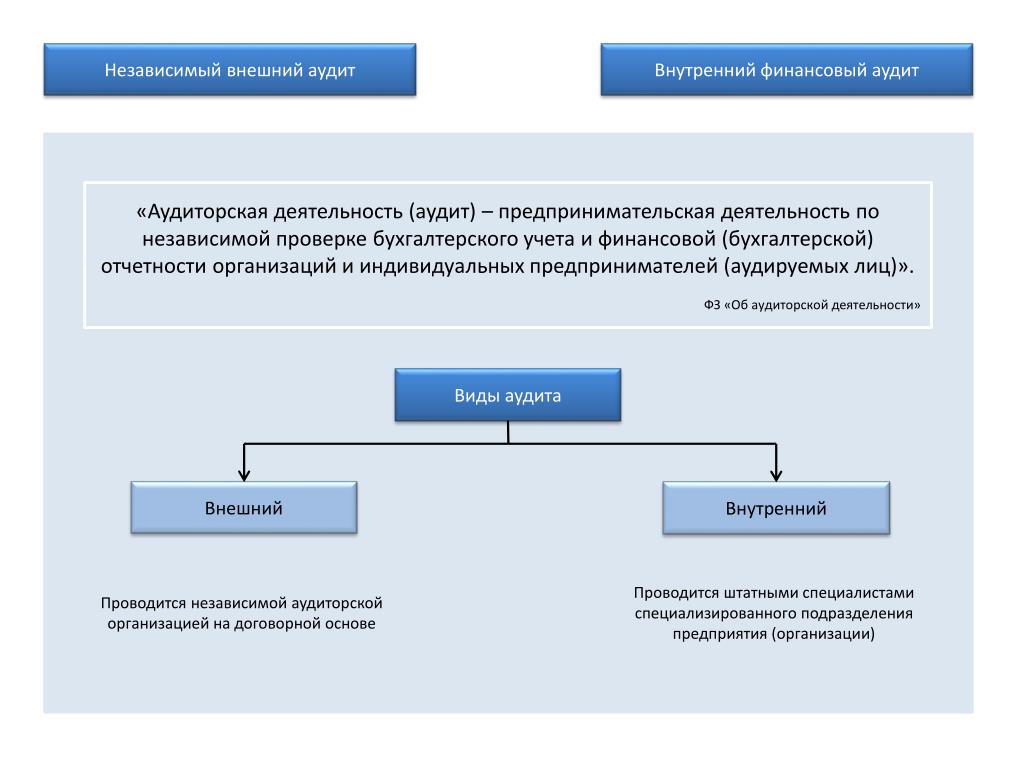

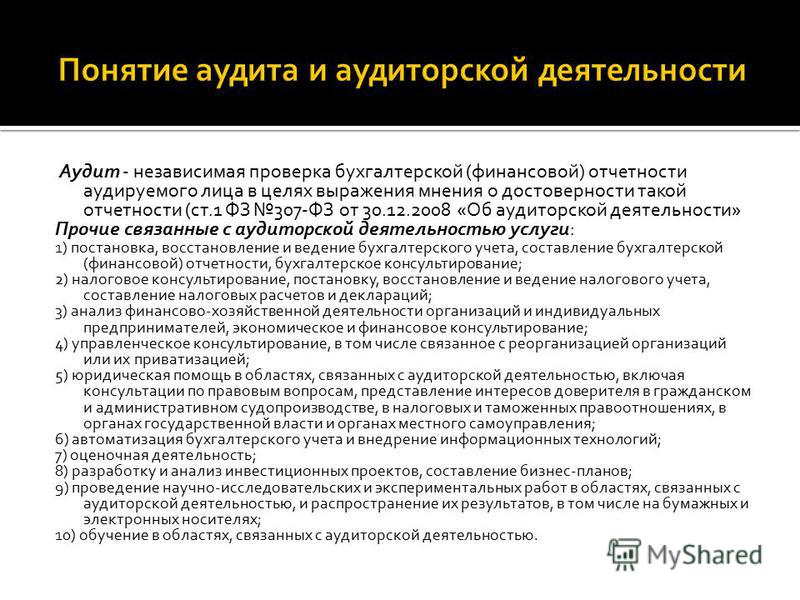

2. Аудиторская деятельность (аудиторские услуги) — деятельность по проведению аудита и оказанию сопутствующих аудиту услуг, осуществляемая аудиторскими организациями, индивидуальными аудиторами. К аудиторской деятельности не относятся проверки, осуществляемые в соответствии с требованиями и в порядке, отличными от требований и порядка, установленных стандартами аудиторской деятельности.

(в ред.

(см. текст в предыдущей редакции

)

КонсультантПлюс: примечание.

С 01.01.2022 ч. 3 ст. 1 дополняется словами (ФЗ от 02.07.2021 N 359-ФЗ). См. будущуюредакцию.3. Аудит — независимая проверка бухгалтерской (финансовой) отчетности аудируемого лица в целях выражения мнения о достоверности такой отчетности. Для целей настоящего Федерального закона под бухгалтерской (финансовой) отчетностью аудируемого лица понимается отчетность (или ее часть), предусмотренная Федеральным законом от 6 декабря 2011 года N 402-ФЗ «О бухгалтерском учете» или изданными в соответствии с ним иными нормативными правовыми актами, аналогичная по составу отчетность (или ее часть), предусмотренная другими федеральными законами или изданными в соответствии с ними иными нормативными правовыми актами, а также иная финансовая информация.(в ред.

(см. текст в предыдущей редакции

)

редакции)

5. Аудиторская деятельность не подменяет контроля достоверности бухгалтерской (финансовой) отчетности, осуществляемого в соответствии с законодательством Российской Федерации уполномоченными государственными органами и органами местного самоуправления.

6. Аудиторские организации, индивидуальные аудиторы (индивидуальные предприниматели, осуществляющие аудиторскую деятельность) не вправе заниматься какой-либо иной предпринимательской деятельностью, кроме проведения аудита и оказания услуг, предусмотренных настоящей статьей.

7. Аудиторские организации, индивидуальные аудиторы наряду с аудиторскими услугами могут оказывать прочие связанные с аудиторской деятельностью услуги, в частности:

1) постановку, восстановление и ведение бухгалтерского учета, составление бухгалтерской (финансовой) отчетности, бухгалтерское консультирование;

2) налоговое консультирование, постановку, восстановление и ведение налогового учета, составление налоговых расчетов и деклараций;

(см. текст в предыдущей редакции

)

4) управленческое консультирование, связанное с финансово-хозяйственной деятельностью, в том числе по вопросам реорганизации организаций или их приватизации;

(п. 4 в ред. Федерального закона от 01.12.2014 N 403-ФЗ)(см. текст в предыдущей редакции

)

5) юридическую помощь в областях, связанных с аудиторской деятельностью, включая консультации по правовым вопросам, представление интересов доверителя в гражданском и административном судопроизводстве, в налоговых и таможенных правоотношениях, в органах государственной власти и органах местного самоуправления;

6) автоматизацию бухгалтерского учета и внедрение информационных технологий;

7) оценочную деятельность;

8) разработку и анализ инвестиционных проектов, составление бизнес-планов;

9) проведение научно-исследовательских и экспериментальных работ в областях, связанных с аудиторской деятельностью, и распространение их результатов, в том числе на бумажных и электронных носителях;

10) обучение в областях, связанных с аудиторской деятельностью.

Открыть полный текст документа

Бухгалтерское обслуживание ИП в Москве | стоимость бухгалтерского обслуживания ИП

Отсутствие претензий к ИП со стороны налоговой инспекции и иных контролирующих органов – гарант спокойной и успешной работы компании. Это возможно только в случае грамотного учета в области бухгалтерии и налогообложения. Центр независимых аудиторов предлагает профессиональное бухгалтерское обслуживание ИП в Москве на разовой или постоянной основе.

Цены за ведение учета

Количество документов в обороте за месяц | ИП Индивидуальный Предприниматель |

|---|---|

Менее 10 | 2 500 ₽ / месяц |

от 20 до 30 | 5 000 ₽ / месяц |

от 30 до 50 | 9 000 ₽ / месяц |

от 50 до 100 | 14 300 ₽ / месяц |

При больших объемах первичной документации | Цена по договоренности |

Список услуг

Мы предлагаем широкий перечень услуг для ИП:

- полное ведение бухгалтерского учета;

- подготовка квартальных и итоговых налоговых отчетов;

- расчет зарплаты сотрудников;

- ведение переговоров с социальными фондами и налоговой инспекцией;

- решение нестандартных проблем;

- ведение кадрового учета;

- консультирование по бухгалтерскому и налоговому учету.

Заказывая профессиональное бухгалтерское обслуживание ИП в Москве, вы можете сосредоточиться на основном направлении бизнеса и доверить решение вопросов финансовой отчетности специалистам Центра независимых аудиторов.

Выгоды сотрудничества

Преимущества передачи ведения бухучета на аутсорсинг профессионалам:

- экономия на штате бухгалтеров;

- передача ответственности за ведение бухгалтерского учета;

- возможность сотрудничества на постоянной основе.

Сотрудничая с нами, вы сможете рассчитывать на:

- отсутствие претензий, штрафов со стороны контролирующих органов;

- независимую оценку и объективный взгляд на положение дел в бизнесе;

- соответствие финотчетности вашего бизнеса все требованиям законодательства.

Закажите бухгалтерское обслуживание ИП от Центра независимых аудиторов прямо сейчас – свяжитесь с нами по телефону или оставьте заявку в форме обратной связи на сайте, чтобы мы сами вам перезвонили и уточнили все детали сотрудничества.

Форма обратной связи

Ваш консультант

Здравствуйте, я Ольга Широкова. Если у Вас есть вопросы или вам требуется консультация — я с удовольствием отвечу на ваши вопросы

Сведения о внешнем контроле качества

Вас также может заинтересовать

Верховный суд РФ встал на сторону индивидуальных предпринимателей

Верховный суд РФ встал на сторону индивидуальных предпринимателей

Верховный суд РФ встал на сторону индивидуальных предпринимателей(ИП), хотя спор налоговики вели с кредитными организациями. Организации оштрафовали за отказ блокировать счета ИП, которые те открыли как физические лица. ИФНС хотела приостановить операции по всем счетам, поскольку ИП не исполнили требования об уплате налогов.

Суды трех инстанций приняли решение в пользу налоговиков, а вот ВС РФ с таким подходом не согласился. Верховные судьи указали на то обстоятельство, что порядок взыскания недоимки с ИП и с физических лиц отличается. Например, в отношении граждан, которые не зарегистрированы как предприниматели, нет внесудебного взыскания. Кроме того, ссылаясь на позицию Конституционного суда РФ, суд отметил: инспекция не вправе вмешиваться в права личности. Если налоговики блокируют личный счет физлица, они уменьшают количество денежных средств, за счет которых физическое лицо обеспечивает свои потребности.

Определение ВС РФ от 23.08.2021 N 307-ЭС21-6593

Определение ВС РФ от 23.08.2021 N 305-ЭС21-6579

Возврат к списку

ООО: «СРЕДНЕ-ВОЛЖСКОЕ ЭКСПЕРТНОЕ БЮРО»

ИНН: 1653000946

КПП: 165701001

ОГРН: 1021603278663

ОКПО: 12964654

Юридический адрес: 420066, г. Казань, ул. Абсалямова, д. 13, ОФИС 9

Казань, ул. Абсалямова, д. 13, ОФИС 9

Иностранным аудиторам запретят проверять некоторые российские компании

Российское правительство решило ограничить доступ иностранных аудиторов и их российских «дочек» к информации отечественных компаний: постановление правительства № 622 «Об ограничениях на предоставление информации и документации аудиторской организации, индивидуальному аудитору» вводит ограничение на предоставление информации и документов аудиторским организациям, находящимся под контролем иностранного юридического лица или международной компании либо «входящим в одну группу лиц с иностранными и международными компаниями».

Согласно документу, под ограничение попадают банки и кредитные организации, специализированные депозитарии и страховые компании, негосударственные пенсионные фонды и управляющие компании, занимающиеся инвестированием средств пенсионных накоплений, микрофинансовые компании, клиринговые фирмы, а также торговые сети.

Ну и разумеется, им запрещается работать с предприятиями оборонного комплекса, финансово-кредитными организациями, обслуживающими такие предприятия, а также, что весьма показательно, российскими компаниями, которые находятся под западными санкциями или могут оказаться под ними в перспективе. Постановление правительства № 622 вступает в силу с 29 апреля 2021 г.

«По сути, это ограничение доступа таких крупных иностранных аудиторских компаний, как Deloitte, KPMG, PwC, EY, к аудированию банков, кредитных организаций, негосударственных пенсионных фондов, управляющих компаний и т. д., – объясняет доцент кафедры финансового менеджмента РЭУ им. Г. В. Плеханова Аяз Алиев. – Для иностранных международных аудиторов это весьма болезненное решение – они потеряют большую часть клиентов, выручки и данных, которые аккумулируют». В то же время, добавляет Алиев, «для США это снижает объем информации об экономическом положении субъектов хозяйствования в России».

Ограничение может затронуть деятельность и других аудиторских компаний, которые косвенно подконтрольны иностранцам. «Запрет касается организаций, находящихся как под прямым, так и под косвенным контролем иностранных лиц или входящих с ними в одну группу лиц», – подчеркивает глава практики инфраструктуры и ГЧП юридической фирмы Squire Patton Boggs Moscow LLC, член экспертного клуба ЦСР Александр Долгов. Надо, впрочем, понимать, отмечает он, что отношения компаний внутри международной группы могут быть структурированы таким образом, чтобы запрет на них не распространялся.

«Запрет касается организаций, находящихся как под прямым, так и под косвенным контролем иностранных лиц или входящих с ними в одну группу лиц», – подчеркивает глава практики инфраструктуры и ГЧП юридической фирмы Squire Patton Boggs Moscow LLC, член экспертного клуба ЦСР Александр Долгов. Надо, впрочем, понимать, отмечает он, что отношения компаний внутри международной группы могут быть структурированы таким образом, чтобы запрет на них не распространялся.

Российским клиентам иностранных аудиторов новое постановление правительства тоже сулит определенные проблемы. В первую очередь оно затронет тех, кто собирается выходить на международные рынки капитала: без финансового отчета, заверенного крупной международной компанией, заимствовать будет практически невозможно.

Документ вступит в силу, когда в большинстве компаний закончится аудит финансовой отчетности за истекший год, поэтому пока они смогут выходить на международные финансовые рынки, однако со следующего года это станет проблематичным. «Впрочем, инвесторы смогут заказать independent business review, которое по качеству не уступает аудиту, – предполагает Алиев. – Такой отчет дает представление о ситуации в компании и позволяет принимать решение о финансировании. Правда, стоит он обычно дороже аудиторского заключения». Возможны и другие компромиссные решения, которые позволят не разрывать полностью отношения российских компаний с международными аудиторами. Например, может появиться специальная платформа, на базе которой будет проводиться обмен данными и иной информацией между компанией и аудитором. «Она будет находиться под контролем федеральных структур, которые будут следить за передаваемыми данными», – предполагает Алиев.

«Впрочем, инвесторы смогут заказать independent business review, которое по качеству не уступает аудиту, – предполагает Алиев. – Такой отчет дает представление о ситуации в компании и позволяет принимать решение о финансировании. Правда, стоит он обычно дороже аудиторского заключения». Возможны и другие компромиссные решения, которые позволят не разрывать полностью отношения российских компаний с международными аудиторами. Например, может появиться специальная платформа, на базе которой будет проводиться обмен данными и иной информацией между компанией и аудитором. «Она будет находиться под контролем федеральных структур, которые будут следить за передаваемыми данными», – предполагает Алиев.

Тем не менее в связи с принятием постановления определенная часть клиентов иностранных аудиторов будет вынуждена перейти к российским, отмечает Долгов. «Хотя в целом аудиторские организации смогут продолжать выполнять большую часть своей работы», – считает он. Компании Deloitte, KPMG, PwC и EY пока отказались комментировать новое постановление российского правительства.

Настроить данные аудита для семейства сайтов

Единое ведение журнала аудита Microsoft 365 теперь поддерживает SharePoint и OneDrive. Единый аудит обеспечивает доступ к журналам событий (например, просмотр, создание, редактирование, выгрузка, загрузка и удаление) и совместное использование действий, таких как приглашения и запросы доступа, а также активности синхронизации.Дополнительные сведения о том, что единый журнал аудита в Microsoft 365 предоставляет для SharePoint, см. В разделе «Проверенные действия».

Сводка изменений в отчете журнала аудита:

Обрезка отчетов журнала аудита больше не является функцией, но вы по-прежнему можете получить доступ к файлам, которые были обрезаны в прошлом в библиотеке документов, которую вы установили для этой цели.

- Отчеты журнала аудита

больше не позволяют редактировать определенные события. Отчеты журнала аудита по-прежнему будут доступны, но будут ограничены определенными типами событий.

Для настройки отчетов параметр местоположения был скрыт, потому что отчеты с областью действия на уровне подсайта больше не поддерживаются.

Выберите Настройки > Настройки сайта . Если вы не видите Настройки сайта , выберите Информация о сайте , а затем выберите Просмотреть все настройки сайта . На некоторых страницах может потребоваться выбрать Содержимое сайта , а затем Параметры сайта .

Если вы не находитесь в корне своего семейства, в разделе Администрирование семейства веб-сайтов выберите Перейти к настройкам сайта верхнего уровня .

Примечания:

Раздел «Администрирование семейства веб-сайтов» будет недоступен, если у вас нет необходимых разрешений.Вы должны быть членом группы администраторов семейств сайтов по умолчанию или администратором фермы.

Если ссылка «Отчеты журнала аудита» недоступна в разделе «Настройки сайта», убедитесь, что у вас активирована функция «Отчетность» в семействе сайтов.

На странице «Параметры сайта» в разделе « Администрирование семейства веб-сайтов » выберите Отчеты журнала аудита .

SharePoint Server 2019

Серверы SharePoint 2016 и 2013 гг.

Как владелец семейства сайтов, вы можете получать историю действий, предпринятых конкретным пользователем, и действий, предпринятых в течение определенного диапазона дат.Например, вы можете определить, когда конкретный документ редактировался и каким пользователем.

Вы можете управлять размером журнала аудита в разделе Обрезка журнала аудита и указывать, какие события нужно проверять, в разделах Документы и элементы и Списки, Библиотеки и Сайты . Вы также можете указать максимальное количество дней, в течение которых элементы будут храниться. По умолчанию все элементы удаляются в конце месяца.

Вы также можете указать максимальное количество дней, в течение которых элементы будут храниться. По умолчанию все элементы удаляются в конце месяца.

Примечание: Когда несколько пользователей совместно редактируют документ, события аудита от нескольких авторов или редакторов может быть трудно интерпретировать.Если это вызывает беспокойство, рассмотрите возможность ограничения разрешения на редактирование до минимального числа пользователей.

Настройка обрезки отчета журнала аудита

Щелкните settings , а затем щелкните Site settings . Если вы не видите Настройки сайта , щелкните Информация о сайте , а затем нажмите Просмотреть все настройки сайта .На некоторых страницах может потребоваться выбрать Содержимое сайта , а затем Параметры сайта .

Если вы не находитесь в корне своего семейства, в разделе Администрирование семейства веб-сайтов выберите Перейти к настройкам сайта верхнего уровня .

Примечание. Раздел «Администрирование семейства веб-сайтов» будет недоступен, если у вас нет необходимых разрешений.

На странице «Параметры сайта» в разделе « Администрирование семейства веб-сайтов » выберите Параметры аудита семейства веб-сайтов .

На странице «Настройка параметров аудита» в разделе «Обрезка журнала аудита» установите Автоматически обрезать журнал аудита для этого сайта? С по Да .

Примечания: Для SharePoint

Обрезка не поддерживается для SharePoint.

Мы больше не поддерживаем выбор определенных событий для редактирования. Пожалуйста, обратитесь к этому документу для получения полного списка проверенных событий.

При желании укажите количество дней для хранения данных журнала аудита.SharePoint Server не имеет ограничений.

Примечание: Значение по умолчанию для хранения данных журнала аудита — ноль дней. Это означает, что если вы не укажете другой период хранения, все записи журнала аудита удаляются в конце месяца. Вы можете изменить этот параметр, чтобы записи журнала аудита сохранялись в течение более длительного периода времени. Например, если вы укажете 30 дней, то данные журнала аудита, созданные в сентябре, не будут удалены до конца октября.

Чтобы сохранить данные журнала аудита, вы также можете сохранить их в отчете журнала аудита перед обрезкой журнала аудита.

Чтобы сохранить данные журнала аудита, вы также можете сохранить их в отчете журнала аудита перед обрезкой журнала аудита.Вы также можете указать библиотеку документов для сохранения отчетов журнала аудита до того, как журнал аудита будет обрезан. Установите этот параметр, если вам нужен доступ к данным журнала аудита с помощью отчетов журнала аудита после того, как журнал аудита был обрезан.

Выберите ОК .

Настроить события для аудита

Выберите Настройки > Настройки сайта . Если вы не видите Настройки сайта , выберите Информация о сайте , а затем выберите Просмотреть все настройки сайта .

На некоторых страницах может потребоваться выбрать Содержимое сайта , а затем Параметры сайта .

На некоторых страницах может потребоваться выбрать Содержимое сайта , а затем Параметры сайта .Если вы не находитесь в корне своего семейства, в разделе Администрирование семейства веб-сайтов выберите Перейти к настройкам сайта верхнего уровня .

Примечание. Раздел «Администрирование семейства веб-сайтов» будет недоступен, если у вас нет необходимых разрешений. Вы должны быть членом группы администраторов семейств сайтов по умолчанию или администратором фермы.

На странице «Параметры сайта» в разделе « Администрирование семейства веб-сайтов » выберите Параметры аудита семейства веб-сайтов .

На странице «Настройка параметров аудита» в разделах «Список документов и элементов », «Библиотеки и сайт» выберите события, которые необходимо проверить, а затем выберите OK .

Какие события вы проверяете, зависит от ваших потребностей в аудите. Например, соблюдение нормативных требований обычно имеет определенные требования, которые диктуют, какие события вам необходимо проверять. Мы рекомендуем проводить аудит только тех событий, которые необходимы для удовлетворения ваших потребностей. Дополнительный ненужный аудит может повлиять на производительность и другие аспекты вашего семейства (семейств) сайтов.

Примечание. Для SharePoint Server 2013 мы рекомендуем выбирать событие Открытие или , загрузка документов, просмотр элементов в списках или просмотр свойств элемента только в случае крайней необходимости.Этот вариант может вызвать большое количество событий, которые потенциально могут снизить производительность и другие аспекты вашего семейства (семейств) сайтов.

Что отображается в отчете журнала аудита?

Проанализированные события фиксируются в отчетах аудита, основанных на Microsoft Excel 2013 и доступных на странице «Отчеты аудита». Вы также можете создать настраиваемый отчет, который включает ряд этих событий за указанный диапазон дат, в определенной области семейства веб-сайтов или отфильтрован по отдельному пользователю. Вы не можете изменять события после их регистрации в журнале, но администраторы семейства сайтов могут удалять элементы из журнала аудита и настраивать автоматическую обрезку данных журнала аудита.

Вы также можете создать настраиваемый отчет, который включает ряд этих событий за указанный диапазон дат, в определенной области семейства веб-сайтов или отфильтрован по отдельному пользователю. Вы не можете изменять события после их регистрации в журнале, но администраторы семейства сайтов могут удалять элементы из журнала аудита и настраивать автоматическую обрезку данных журнала аудита.

Журнал аудита фиксирует следующую информацию о событиях, выбранных для аудита:

Сайт, с которого произошло событие

Идентификатор предмета, тип, название и местонахождение

ID пользователя, связанный с событием

Тип события, дата, время и источник

Действия, предпринятые по позиции

Ниже приведен пример данных в отчете журнала аудита удаления. С помощью этого отчета вы можете определить, кто удалил и восстановил данные в семействе сайтов. Вы можете использовать функции Excel для фильтрации, сортировки и анализа данных.

С помощью этого отчета вы можете определить, кто удалил и восстановил данные в семействе сайтов. Вы можете использовать функции Excel для фильтрации, сортировки и анализа данных.

Обрезка отчетов журнала аудита

Когда вы выбираете событие для аудита для семейства сайтов, отчет будет проверять каждый элемент в семействе сайтов каждый раз, когда происходит событие.Аудит потенциально может генерировать большое количество событий аудита, создавая большой журнал аудита, который может заполнять жесткий диск, влияя на производительность и другие аспекты семейства сайтов.

Важно: Чтобы журнал аудита не заполнял жесткий диск и потенциально снижал производительность семейства сайтов, мы рекомендуем включить обрезку журнала аудита для семейств сайтов с расширенным аудитом.

Для управления размером отчета журнала аудита вы можете настроить его для автоматической обрезки и, при необходимости, архивации данных текущего журнала аудита в библиотеке документов перед обрезкой данных.Расписание обрезки журнала аудита настраивается администратором сервера в центре администрирования. По умолчанию это конец месяца.

Просмотр отчетов журнала аудита

Для просмотра отчета журнала аудита:

Щелкните Параметры , а затем щелкните Параметры сайта .Если вы не видите Настройки сайта , щелкните Информация о сайте , а затем нажмите Просмотреть все настройки сайта . На некоторых страницах может потребоваться выбрать Содержимое сайта , а затем Параметры сайта .

Примечание. Раздел «Администрирование семейства веб-сайтов» будет недоступен, если у вас нет необходимых разрешений. Вы должны быть членом группы администраторов семейств сайтов по умолчанию или администратором фермы.

Щелкните Отчеты журнала аудита в разделе Администрирование семейства веб-сайтов .

Выберите нужный отчет на странице Просмотр отчетов об аудите .

Введите URL-адрес или Найдите в библиотеке, в которой вы хотите сохранить отчет, а затем выберите OK .

На странице «Операция успешно завершена» выберите Щелкните здесь, чтобы просмотреть этот отчет . Если вы получили сообщение об ошибке, это может быть связано с тем, что журналы аудита не были включены или не было данных для отображения.

Примечания:

Для просмотра отчетов журнала аудита должна быть установлена как минимум версия 2013. Щелкните здесь, чтобы просмотреть этот отчет .

В качестве альтернативы, если для библиотеки разрешено открытие документов в браузере, перейдите в библиотеку, в которой вы сохранили отчет журнала аудита, наведите указатель мыши на отчет журнала аудита, щелкните стрелку вниз, а затем выберите Просмотр в браузере .

Вы можете использовать стандартные функции Excel, чтобы сузить отчеты до нужной вам информации.Вот несколько способов анализа и просмотра данных журнала:

Фильтрация отчета журнала аудита для определенного сайта.

Фильтрация отчета журнала аудита для определенного диапазона дат.

Сортировка отчета журнала аудита.

Определение, кто обновил контент.

Определение того, какой контент был удален, но не восстановлен.

Просмотр изменений разрешений для элемента.

Процесс аудита

Процесс аудитаШаг 1. Поставщик услуг запрашивает аудит у NPAC

- SP может запросить аудит, чтобы помочь в решении проблемы ремонта, о которой сообщил конечный пользователь.Перед запросом аудита ИП завершает внутренний анализ в соответствии с процедурами компании и, если задействован другой ИП, пытается совместно решить проблему в соответствии с межфирменными соглашениями между вовлеченными поставщиками услуг. Если не удается решить проблему, возникшую после этих действий, поставщик услуг запрашивает аудит.

Шаг 2: NPAC выдает запросы к соответствующим LSMS

- NPAC выдает запросы LSMS, задействованным в пользовательском порту.

Шаг 3: NPAC сравнивает собственную версию подписки с версией подписки LSMS

- После получения версии подписки LSMS выполняется сравнение версий подписки NPAC и LSMS, чтобы определить, есть ли расхождения между двумя базами данных.

- Если LSMS не отвечает, он исключается из аудита.

Шаг 4: NPAC загружает обновления для LSMS с различиями в версиях подписки

- Если обнаружены неточные данные маршрутизации, NPAC рассылает правильные данные о версии подписки всем задействованным сетям SP для исправления неточностей.

Шаг 5: Все ли аудиты завершены?

- Если да, переходите к этапу 6.

- Если нет, вернитесь к шагу 4.

Шаг 6:

Уведомить поставщика — NPAC сообщает о завершении аудита и несоответствиях заказчикуШаг 7: конец

Корпорация Майкрософт усложнила некоторые из своих функций аудита продуктов, начиная с реализаций аудита Exchange и SharePoint в версиях 2010 года.Прошли времена простых конфигураций для регистрации в журнале событий, настали дни аудиторских таблиц, баз данных и вызовов API. Это затрудняет работу тех, кто перемещает контент в SharePoint, уже имеет контент в SharePoint или хочет перейти на SharePoint, и у вас есть аудиторские или нормативные требования. У нас было МНОГО запросов на аудит SharePoint, и вместо того, чтобы что-то создавать, мы решили оставить это экспертам.

Если вы пропустили наш веб-семинар (ссылки на слайды в этом посте), мы заключили партнерское соглашение с замечательными ребятами из Monterey Technology Group, чтобы стать одним из их партнеров по SIEM с LOGbinder SP, очень полезной утилитой аудита SharePoint.Это те же самые эксперты, которые также несут ответственность за предоставление вам Ultimate Windows Security — сайта, который вы обязательно должны посетить, если вас интересуют журналы событий Windows, аудит и безопасность.

Используйте LOGbinder SP для:

- Извлечение действий аудита SharePoint из загадочной базы данных в журнал событий

- Предоставление имен объектов и пользователей в событиях аудита SharePoint

- Управление политиками аудита SharePoint

Используйте LEM с LOGbinder для:

- Оповещение об изменениях в SharePoint (новые администраторы, изменения разрешений)

- Аудит доступа к элементам и объектам SharePoint, их удаление, импорт и экспорт

- Создание отчетов о действиях SharePoint на соответствие

- Просмотр действий аудита SharePoint в контексте операционной системы, сетевое устройство и журналы других приложений

Я только что загрузил несколько правил, фильтров и отчетов для LOGbinder, который предоставляет все необходимое для работы на стороне LEM.В Zip-файле есть руководство по интеграции, в котором объясняется, как установить файлы, которые адаптированы к данным журнала событий LOGbinder SP. Вам понадобится агент, установленный в вашей системе SharePoint + LOGbinder, вам необходимо убедиться, что у вас установлена версия LEM 5.4 или последние коннекторы продуктов, тогда вам просто нужно следовать руководству, чтобы настроить и начать мониторинг.

10 сокращений, которые необходимо знать об аудите | UWorld Roger CPA Обзор

Если вы впервые приступаете к аудиту в бухгалтерской фирме, возможно, вы немного нервничаете или нервничаете.Независимо от того, приходите ли вы в эту фирму через стажировку или на оплачиваемую должность с полной занятостью, это нормально, когда вы вступаете в новый этап своей профессиональной карьеры.

В течение первой недели вы можете встретить множество терминов и фраз, которые вам не знакомы. Если ваш старший менеджер продолжает говорить вам: «Проверьте P&L, проверьте P&L!» и вы не понимаете, о чем он или она говорит, не волнуйтесь. Ты не одинок. Вот почему мы собрали эти 10 основных аббревиатур, которые вы должны знать, которые должны быть уверены, чтобы помочь вам получить преимущество в первый год работы в сфере государственного бухгалтерского учета.

1. Поиск неучтенных обязательств (SURL) — это аудиторская проверка, которую бухгалтерские фирмы проводят практически для каждого клиента.

Почти всегда назначается первокурсникам и стажерам. Цель состоит в том, чтобы попытаться найти обязательства, которые не были учтены на отчетную дату по аудиту.

Вы делаете это, выбирая платежные операции после окончания года (январь или февраль в случае окончания года 31/12) и определяете на основе счета-фактуры и отгрузочных документов: «Если бы это было включено как обязательство с 12/12 г. 31? Если да, то было ли это? Если нет, то было ли исключено? »

Ваша команда всегда должна сопровождать вас через все процедуры, но если вы слышите SURL, значит, вы готовы!

2.Отчет о прибылях и убытках (P&L) — это отчет о прибылях и убытках!

Мы знаем, как просто. По сути, это отчет о прибылях и убытках компании за любой конкретный период.

3. Главная книга (ГК) — это полная запись финансовых операций за время существования компании или за определенный период.

В бухгалтерской книге хранится информация о счетах, необходимая для подготовки финансовых отчетов (описания, номера счетов, итоговые суммы счетов и т. Д.), А также счета по активам, обязательствам, собственному капиталу, доходам и расходам.Их может быть легко перепутать, потому что они звучат одинаково — так что будьте осторожны!

4. Пробный баланс (TB) — это отчет обо всех дебетах и кредитах в книге счетов с двойной записью, при этом любое несогласие указывает на ошибку.

Вам может потребоваться время, чтобы понять, чем TB отличается от GL. Но, по сути, это сводится к тому, что пробный баланс похож на сводку по счету, тогда как в главной книге есть все записи журнала за весь период!

5.Immaterial (IMM) также известен как «Мы не хотим больше работать в этой области».

Однако то, что на самом деле означает этот термин, основано на пороговых значениях существенности, установленных для задания. Существенность — это, по сути, финансирование ошибки, которую нельзя пропустить.

6. Рабочие документы (W / P) — это то, где команда включает работу, которую они выполняют.

Эти документы обычно составляют файл, подшивку или базу данных (название зависит от фирмы), которая представляет собой сборник аудиторских работ, подтверждающих мнение партнеров о финансовой отчетности.)

Выполняется добавление в заданный столбец рабочих документов.

8. Отметка (T / M или TM)

Это означает цифровую отметку в рабочих документах. Он используется для документирования выполненной работы путем ссылки на части документа. Думайте об этом как о ключе или легенде. Однако имейте в виду, что это НЕ физический предмет. Если кто-то попросит вас «забрать коробку с галочками из офисной комнаты», милая администраторка может помочь вам в течение 15 минут, прежде чем кто-то спросит, что вы делаете.

9. Перейти к дальнейшей работе (P / F / W)

Это термин, используемый для обозначения того, что здесь все подходит к концу. Обычно это означает, что работа была выполнена на должном уровне, и пора остановиться. Обычно…

10. Постоянный файл (PF)

Это раздел файла аудита, в котором вы храните документы, которые могут вам понадобиться в течение длительного времени. Долговые договоры, учредительные документы, акционерные документы и т. Д.

БОНУС: Накопленные аудиторские знания и опыт (ТОРТ) «AKA» цепляется за соломинку.

Использование CAKE — это почти то же самое, что сказать: «полагаться на мнение аудиторских групп, потому что они не смогли или не нашли больше доказательств».

Мы надеемся, что вы нашли это полезным, и желаем удачи в работе!

Готовы начать работу над своими учетными данными CPA? Покупайте наши продукты для обзора CPAsql-docs / sp-audit-write-transact-sql.md в реальном времени · MicrosoftDocs / sql-docs · GitHub

| описание | название | мс.обычай | мс. Дата | мс производ | ms.prod_service | мс. Просмотрщик | мс по технологиям | мс тема | f1_keywords | dev_langs | helpviewer_keywords | ms.assetid | автор | гс. Автор | ||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

sp_audit_write (Transact-SQL) | sp_audit_write (Transact-SQL) | Документы Microsoft | 10.06.2016 | кв. | двигатель базы данных | системные объекты | номер |

| 4c523848-1ce6-49ad-92b3-e0e90f24f1c2 | маркировка имя | Maghan |

[! ВКЛЮЧИТЬ SQL Server]

Добавляет определяемое пользователем событие аудита в группу USER_DEFINED_AUDIT_GROUP .Если USER_DEFINED_AUDIT_GROUP не включен, процедура sp_audit_write игнорируется.

Соглашения о синтаксисе Transact-SQL

Синтаксис

sp_audit_write [@user_defined_event_id =] user_defined_event_id

[, [@succeeded =] выполнено успешно]

[, [@user_defined_information =] 'user_defined_information']

[; ]

Аргументы

[@user_defined_event_id =] user_defined_event_id

Параметр, определенный пользователем и записанный в столбце user_defined_event_id журнала аудита. @user_defined_event_id — это тип smallint .

[@succeeded =] выполнено успешно

Параметр, переданный пользователем, чтобы указать, было ли событие успешным или нет. Это отображается в столбце «Успешно» в журнале аудита. @succeeded — это бит .

[@user_defined_information =] 'user_defined_information'

Текст, определенный пользователем и записанный в новом столбце user_defined_event_id журнала аудита. @user_defined_information — это nvarchar (4000) .

Значения кода возврата

0 (успех) или 1 (сбой)

Сбои вызваны неправильными входными параметрами или невозможностью записи в целевой журнал аудита.

Замечания

Когда USER_DEFINED_AUDIT_GROUP добавляется либо в спецификацию аудита сервера, либо в спецификацию аудита базы данных, событие, инициированное процедурой sp_audit_write , будет включено в журнал аудита.

Разрешения

Требуется членство в роли общедоступной базы данных .

Примеры

A. Создание определяемого пользователем события аудита с информационным текстом

В следующем примере создается событие аудита с идентификатором 27, успешным значением 0 и включенным дополнительным информационным текстом.

EXEC sp_audit_write @user_defined_event_id = 27,

@succeeded = 0

, @user_defined_information = N'Доступ к наблюдаемому объекту.';

B. Создание определяемого пользователем события аудита без информационного текста

В следующем примере создается событие аудита с идентификатором 27, успешным значением 0 и не включает необязательный информационный текст или имена необязательных параметров.

EXEC sp_audit_write 27, 0;

См. Также

Хранимые процедуры безопасности (Transact-SQL)

sys.server_principals (Transact-SQL)

sp_addrole (Transact-SQL)

СОЗДАТЬ ПОЛЬЗОВАТЕЛЯ (Transact-SQL)

sp_dropuser (Transact-SQL)

sp_grantdbaccess (Transact-SQL)

sp_grantlontlogin (sp_grantlontlogin) Transact-SQL)

Системные хранимые процедуры (Transact-SQL)

Что такое аудит PCI? И как подготовить свой бизнес

Сегодня мошенничество с платежными картами — это быстро развивающийся бизнес, не имеющий никаких признаков замедления: согласно данным Nilson Report, из каждых сотен долларов, потраченных с использованием банковской карты, украдено примерно шесть долларов и сдача.Ожидается, что к 2027 году валовые убытки от мошеннических операций с картами достигнут 40 миллиардов долларов. Ой, эта статистика не совсем внушает веру в индустрию платежных карт, верно? Для многих клиентов передача очень конфиденциальной личной и финансовой информации требует все более трудного шага веры. Подумайте об этом: в 2019 году американские потребители больше беспокоились о том, что их личная или финансовая информация будет украдена хакерами, чем о том, что их убьют.

Для современного бизнеса предложение способа оплаты картой при обеспечении безопасности наиболее конфиденциальной информации не подлежит обсуждению.Стало настолько важным, что Совет по стандартам безопасности индустрии платежных карт создал Стандарт безопасности данных индустрии платежных карт (PCI DSS) в качестве эталона для предприятий, подтверждающих компетентность в области безопасности данных. Сегодня все компании, хранящие, обрабатывающие или передающие конфиденциальную информацию о держателях карт, должны соответствовать требованиям PCI DSS. Компании, обрабатывающие большие объемы транзакций или страдающие от нарушений, должны продемонстрировать соответствие, пройдя аудит PCI, который проверяет способность организации защитить данные держателей карт и все системы, взаимодействующие с обработкой платежей, на основе 12 требований технического и операционного контроля.

Требуется ли вашему бизнесу пройти аудит PCI? Пройдет ли ваш бизнес сегодня аудит PCI? Готова ли ваша организация доказать эффективность ваших систем, политик и процедур безопасности для защиты наиболее конфиденциальной информации ваших клиентов? В этой статье вы узнаете об аудитах PCI и о том, как ваша команда может подготовиться к аудиту, с помощью нашего полезного контрольного списка PCI DSS и семи советов по достижению и поддержанию соответствия PCI.

Электронная книга: Соответствие PCI DSS: почему это важно и как его добиться

ПРОЧИТАЙТЕ ›

Что такое аудит PCI?

Аудит PCI — это тщательная проверка соблюдения продавцом требований PCI DSS, состоящая из множества индивидуальных мер или мер безопасности для защиты информации о держателях карт (например,g., номер основного счета, CAV / CID / CVC2 / CVV2 и т. д.) и системы, которые взаимодействуют с обработкой платежей, которые мы обсудим позже.

Торговец определяется Советом по стандартам безопасности индустрии платежных карт как «организация, которая принимает платежные карты с логотипами любого из пяти членов PCI SSC (American Express, Discover, JCB, MasterCard или Visa) в качестве оплаты товаров. и / или услуги ». PCI DSS обеспечивает базовые технологические и эксплуатационные требования, предназначенные для защиты информации о держателях карт.Любой продавец или поставщик услуг, хранящий, обрабатывающий или передающий информацию о держателях карт, должен соответствовать требованиям PCI DSS и может быть подвергнут аудиту PCI для проверки статуса.

АудитыPCI предназначены для тщательной проверки того, насколько хорошо ваш бизнес управляет средствами контроля PCI, которые представляют собой меры безопасности, установленные для защиты всех систем, взаимодействующих с обработкой платежных карт. В частности, продавцы и поставщики услуг должны защищать:

- Считыватели карт

- Системы точек продаж

- Маршрутизаторы для сети магазинов и беспроводного доступа

- Хранение и передача данных платежных карт

- Хранение данных платежных карт в бумажных записях

- Приложения для онлайн-платежей и карты для покупок

PCI DSS Требования

Совет безопасности PCI установил следующие 12 широких технических и операционных требований, которым должны соответствовать организации, чтобы считаться совместимыми с PCI:

Создание и обслуживание защищенных сетевых систем

Требование 1. Установка и обслуживание конфигурации брандмауэра для защиты данных о держателях карт.

Почему это важно: Межсетевые экраны и маршрутизаторы являются ключевыми компонентами архитектуры, контролирующей вход в сеть и выход из нее. Эти устройства представляют собой программные или аппаратные устройства, которые блокируют нежелательный доступ и управляют авторизованным доступом в и из сети. Стандарты и процедуры конфигурации помогут гарантировать, что первая линия защиты организации при защите ее данных останется сильной.

Требование 2: Не используйте системные пароли и другие параметры безопасности, предоставленные поставщиком

Почему это важно: Злоумышленники (внешние и внутренние по отношению к организации) часто используют пароли поставщиков по умолчанию и другие настройки поставщиков по умолчанию для компрометации систем.Эти пароли и настройки хорошо известны сообществам хакеров и легко определяются через общедоступную информацию.

Защита данных держателя карты

Требование 3. Защита хранимых данных о держателях карт с помощью таких методов, как шифрование, усечение, маскирование и хеширование.

Почему это важно : Если злоумышленник обходит другие меры безопасности и получает доступ к зашифрованным данным, без надлежащих криптографических ключей данные становятся нечитаемыми и непригодными для использования этим человеком.Также следует рассмотреть другие эффективные методы защиты хранимых данных. Например, методы минимизации риска включают в себя отказ от хранения данных о держателях карт без крайней необходимости, усечение данных о держателях карт, если полный PAN не требуется, или отказ от отправки незащищенных PAN с использованием технологий обмена сообщениями конечного пользователя, таких как электронная почта и обмен мгновенными сообщениями.

Требование 4: зашифровать передачу данных о держателях карт через открытые общедоступные сети

Почему это важно: Конфиденциальная информация должна быть зашифрована во время передачи по сетям, к которым могут легко получить доступ злоумышленники.Неверно настроенные беспроводные сети и уязвимости в устаревших протоколах шифрования и аутентификации по-прежнему являются целями злоумышленников, которые используют эти уязвимости для получения привилегированного доступа к средам данных о держателях карт.

Поддержание системы управления уязвимостями

Требование 5. Защищайте все системы от вредоносных программ и регулярно обновляйте антивирусное программное обеспечение или программы.

Почему это важно: Вредоносное программное обеспечение, обычно называемое «вредоносным ПО», включая вирусы, черви и трояны, проникает в сеть во время многих разрешенных для бизнеса действий, включая электронную почту сотрудников и использование Интернета, смартфонов, мобильных компьютеров, и запоминающие устройства, что приводит к эксплуатации уязвимостей системы.Антивирусное программное обеспечение должно использоваться во всех системах, обычно поражаемых вредоносными программами, для защиты систем от текущих и развивающихся угроз вредоносного программного обеспечения. Дополнительные антивирусные решения можно рассматривать как дополнение к антивирусному ПО. Кроме того, весь персонал должен знать и соблюдать политики и процедуры безопасности, чтобы обеспечить постоянную защиту систем от вредоносных программ.

Требование 6: Разрабатывать и поддерживать безопасные системы и приложения.

Почему это важно: Злоумышленники используют уязвимости системы безопасности для получения привилегированного доступа к системам.Многие из этих уязвимостей устраняются с помощью исправлений безопасности, предоставляемых поставщиком, которые должны быть установлены организациями, управляющими системами. Для защиты от использования и компрометации данных держателей карт злоумышленниками и программным обеспечением все системы должны иметь соответствующие исправления программного обеспечения — исправления, которые были оценены и достаточно протестированы, чтобы убедиться, что они не конфликтуют с существующими конфигурациями безопасности. Для приложений, разработанных собственными силами, вы часто можете избежать многочисленных уязвимостей, используя стандартные процессы разработки программного обеспечения и безопасные методы кодирования.

Внедрение строгих мер контроля доступа

Требование 7. Ограничить доступ к данным держателей карт только тем, кому они нужны для выполнения своей работы

Почему это важно: Чтобы обеспечить доступ к критически важным данным только уполномоченному персоналу, необходимо наличие систем и процессов, ограничивающих доступ по принципу служебной необходимости и в соответствии с должностными обязанностями. «Необходимо знать» — это когда права доступа предоставляются к наименьшему количеству данных и привилегий, необходимых для выполнения служебных обязанностей.

Требование 8: Идентифицировать и подтверждать доступ к системным компонентам

Почему это важно: Назначение уникального идентификатора каждому человеку с доступом гарантирует, что каждый индивидуально несет ответственность за свои действия. Когда такая подотчетность существует, действия, предпринимаемые с критически важными данными и системами, можно отследить до известных и авторизованных пользователей и процессов. Кроме того, эффективность пароля в значительной степени определяется конструкцией и реализацией системы аутентификации — в частности, тем, как часто злоумышленник может предпринимать попытки ввода пароля, а также методами безопасности для защиты паролей пользователей в точке входа, во время передачи, и пока в хранении.

Требование 9: Ограничить физический доступ к данным держателей карт

Почему это важно: Любой физический доступ к данным или системам, в которых хранятся данные о держателях карт, дает людям возможность доступа к устройствам или данным, а также для удаления систем или бумажных копий и должен быть соответствующим образом ограничен.

Регулярный мониторинг и тестирование сетей

Требование 10. Отслеживание и мониторинг любого доступа к сетевым ресурсам и данным держателей карт

Почему это важно: Механизмы ведения журнала и возможность отслеживать действия пользователей имеют решающее значение для предотвращения, обнаружения или минимизации воздействия компрометации данных.Наличие журналов во всех средах позволяет тщательно отслеживать, предупреждать и анализировать, когда что-то идет не так. Крайне важно иметь процесс или систему, которые связывают доступ пользователей к системным компонентам, к которым осуществляется доступ. Без журналов активности системы определить причину взлома очень сложно, если вообще возможно.

Требование 11: Регулярно тестируйте системы и процессы безопасности

Почему это важно: Уязвимости постоянно обнаруживаются злоумышленниками и исследователями и часто вводятся новым программным обеспечением.Системные компоненты, процессы и заказное программное обеспечение следует часто тестировать, чтобы меры безопасности продолжали отражать изменяющуюся среду.

Поддержание политики информационной безопасности

Требование 12: Поддерживать политику, касающуюся информационной безопасности всего персонала

Почему это важно: строгая политика безопасности задает тон безопасности для всей компании и сообщает персоналу, что от них ожидается. Все сотрудники должны осознавать конфиденциальность данных и свои обязанности по их защите.

Каждое из 12 общих требований также содержит несколько дополнительных требований (здесь не показаны).

Во время аудита соответствия требованиям PCI QSA проверяет письменные документы, предоставленные компанией, проводит собеседование с техническим персоналом и, в некоторых случаях, исследует образцы компонентов системы (например, файлы и системные записи), чтобы убедиться, что каждое из этих конкретных требований в достаточной степени удовлетворяется. .

Часто слово audit вызывает озабоченность и опасения, но этого не должно быть при аудите PCI.Не заблуждайтесь, несоблюдение правил PCI DSS может привести к дорогостоящим штрафам и неприятным последствиям для вашего бизнеса. Однако аудит PCI дает возможность работать с QSA для обнаружения уязвимостей и областей, требующих улучшения в вашей системе безопасности данных. Аудиты предоставляют моментальный снимок текущего состояния и предоставляют возможность для обучения и роста, помогая вашему бизнесу достичь и поддерживать соответствие PCI DSS в будущем.

Нужно ли моей компании пройти аудит PCI для подтверждения соответствия?

Это зависит от статуса вашей компании как продавца и требований выбранного вами платежного бренда.PCI DSS создал четыре уровня соответствия PCI в зависимости от типа продавца. Четыре уровня, включая требования соответствия, следующие:

PCI Merchant Level 1 : Этот уровень включает всех продавцов с более чем 6 миллионами транзакций в год по всем каналам или любого продавца, у которого произошла утечка данных. Предприятия уровня 1 должны проходить ежегодный сторонний аудит для проверки соответствия требованиям, а также ежегодное сетевое сканирование, проводимое утвержденным поставщиком сканирования. Они также должны получить два официальных документа — Подтверждение соответствия (AoC) и Отчет о соответствии (RoC).

Уровень торговца PCI 2 : Этот уровень включает торговцев, совершающих от 1 до 6 миллионов транзакций ежегодно по всем каналам. Все продавцы со 2-го по 4-й уровни должны заполнить анкету для самооценки PCI DSS, подписанную высшим руководством компании, в дополнение к ежеквартальному сканированию сети, проводимому утвержденными поставщиками сканирования.

PCI Merchant Level 3 : Уровень 3 включает продавцов, совершающих от 20 000 до 1 миллиона онлайн-транзакций ежегодно.

PCI Merchant Level 4 : Уровень 4 включает продавцов, совершающих менее 20 000 онлайн-транзакций в год, или любых продавцов, обрабатывающих до 1 миллиона транзакций лично в год.

Из-за конфиденциального характера данных о держателях карт только квалифицированные специалисты по оценке безопасности (QSA), утвержденные Советом по стандартам безопасности PCI, могут проводить аудиты PCI.

Как работает аудит PCI?

Первым шагом в подготовке к аудиту PCI является определение объема, которое устанавливает параметры оценки или объем предстоящего аудита.Ваша команда должна определить все местоположения и рабочие процессы, содержащие данные о держателях карт, в вашей среде данных о держателях карт (CDE). Оценка всех систем должна выполняться ежегодно и всегда перед вашей оценкой. Вы должны заранее сузить рамки своей оценки, поскольку прибывают аудиторы, готовые включить все системные процессы, если иное не указано в соответствии с рекомендациями Совета по стандартам безопасности PCI.

Затем ваш QSA проведет полную аудиторскую оценку на месте для оценки инфраструктуры безопасности, включая все системы, политики и процедуры.QSA несет ответственность за:

- Задокументируйте и подтвердите всю техническую информацию, предоставленную вашей компанией

- Проверьте и утвердите объем вашей оценки

- Присутствуйте на протяжении всей оценки

- Строго соблюдайте все протоколы оценки безопасности данных PCI

- Задокументируйте и оцените компенсационные меры

- Предоставьте свой организация с руководством и поддержкой в течение всего процесса аудита

- Используйте профессиональное суждение для подтверждения соответствия стандартам PCI DSS

- Составьте и отправьте исчерпывающий итоговый отчет

Заключительный этап аудита продолжается, поскольку все организации должны постоянно контролировать безопасность данных системы, политики и процедуры для обеспечения соответствия требованиям PCI DSS в будущем.Многие компании проводят частое сканирование PCI, тестирование на проникновение и мониторинг журнала событий, чтобы убедиться, что все элементы управления защитой данных PCI соответствуют стандарту.

Как часто мне нужно проходить аудит PCI?

PCI DSS не требует обязательной частоты проверок PCI — это действительно зависит от компании, выпускающей платежные карты, с которой вы решите работать. Например, American Express, как и Visa и MasterCard, имеет собственный набор требований к частоте проверок. Однако важно помнить, что компании, относящиеся к Уровню 1 (более шести миллионов транзакций по картам в год), или те, кто столкнулся с нарушениями, должны проходить как минимум один аудит в год, чтобы оставаться в соответствии с PCI.

Что произойдет, если я не пройду аудит PCI?

Неудача — резкое слово с ненужным подтекстом окончательности. Аудит PCI не следует рассматривать как успешное или неудачное событие, а как возможность выяснить, что необходимо для лучшего удовлетворения потребностей ваших клиентов в защите данных. Если ваш QSA обнаружит уязвимость системы, ваша организация потерпит неудачу только из-за того, что быстро не решит проблему.

С другой стороны, предприятия, игнорирующие выводы аудита PCI, отказывающиеся исправлять недостатки системы или решающие, что правила PCI DSS к ним неприменимы, столкнутся с неприятными и дорогостоящими последствиями несоблюдения.Компании, выпускающие кредитные карты, могут налагать штрафы в размере от 5 000 до 100 000 долларов в месяц в зависимости от серьезности нарушения. Мошеннические покупки могут вызвать возвратные платежи банка, ответственность за которые может нести организация-нарушитель. Более крупные компании, которые продолжают нарушать правила PCI DSS, могут вызвать гнев Федеральной торговой комиссии (FTC), что приведет к нежелательной проверке расследования FTC.

Что наиболее важно, сегодняшние клиенты не хотят вести дела с компаниями, которые не относятся серьезно к безопасности данных.Многие предпочитают подавать иски, когда их данные скомпрометированы, и как только новости о таких событиях попадают в широкую публику, ответственная сторона часто приводит к серьезным потерям для бизнеса и падению доходов. Предание гласности нарушителя PCI DSS приводит к плохой прессе и запятнанному имиджу бренда, способному разрушить даже самое процветающее предприятие.

Как мой бизнес подготовиться к аудиту и обеспечить соответствие требованиям PCI?

Достижение и поддержание соответствия требованиям PCI — это непрерывный процесс, требующий постоянного внимания и приверженности, но есть помощь для организаций, желающих приложить усилия.Фирмы QSA могут предоставить огромное количество информации и ресурсов, начиная с обучения по вопросам безопасности для всех сотрудников.

Контрольные списки соответствияPCI могут служить полезным руководством при подготовке к предстоящему аудиту. Вот несколько советов, которые помогут повысить соответствие нормативным требованиям и помогут вашей команде подготовиться к аудиту PCI:

- Обучите своих сотрудников и убедитесь, что руководство понимает требования соответствия PCI

- Задокументируйте все внутренние политики и процедуры безопасности для защиты данных держателей карт

- Используйте только устройства ввода точек продаж (POS), утвержденные PIN-кодом, и проверенное платежное программное обеспечение

- Уменьшите объем PCI вашей среды для аудита, разделив свои сети

- Ведите бизнес только со сторонними организациями, совместимыми с PCI

- Задокументируйте все меры безопасности и сопоставьте потоки данных в вашей организации

- Создайте карту рабочего процесса для всех транзакций по картам

- Выполняйте сканирование как можно раньше

- Шифруйте все данные о держателях карт независимо от их местонахождения

- Используйте сегментацию сети

- Сосредоточьтесь на защите данных о держателях карт во время транспортировки

- Следите за уязвимыми кодами и оперативно применяйте исправления

- Используйте строгий контроль доступа и реагирование на инциденты планы быстрой уязвимости ми tigation

- Сосредоточьтесь на общей безопасности системы, а не только на ее соответствии

- Постоянно отслеживайте все изменения окружающей среды и соответствующим образом корректируйте системы безопасности

Электронная книга: Соответствие PCI DSS: почему это важно и как его добиться

ПРОЧИТАЙТЕ ›

7 общих советов по достижению и поддержанию соответствия PCI

В дополнение к контрольным спискам соответствия PCI, мы рекомендуем использовать следующие 7 советов по достижению и поддержанию соответствия PCI , перечисленные ниже:

- Ограничьте данные о держателях карт, которые вы храните: Сохраняйте только важные данные о держателях карт — если они вам не нужны, зачем продолжать нести за них ответственность?

- Не храните конфиденциальные данные аутентификации после авторизации: Не забудьте удалить всю аутентификационную информацию, если она больше не нужна, включая данные магнитной полосы и чипа, коды подтверждения карты и PINS.

- Обеспечьте безопасность вашего поставщика POS: Не забудьте спросить у поставщиков POS, как они устраняют распространенные сбои управления, такие как настройки по умолчанию и пароли. Если их программное обеспечение POS хранит конфиденциальные данные аутентификации, способны ли они быстро удалить их после использования?

- Изолируйте и консолидируйте важные данные о держателях карт: Не забудьте хранить конфиденциальные данные в консолидированном центральном месте и изолировать их с помощью сегментации сети. Консолидация упростит доступ, а также может помочь ограничить объем вашей оценки PCI DSS.

- Используйте компенсирующие меры: Не забудьте задокументировать и использовать все компенсирующие меры, чтобы заменить элементы управления PCI DSS, когда это возможно.

- Обратитесь к вашему QSA за помощью и обучением: Обязательно используйте этот ценный ресурс, потому что роль QSA включает предоставление поддержки и рекомендаций на протяжении всего процесса соблюдения нормативных требований.

Поддерживайте контроль PCI DSS с течением времени: Соблюдение требований PCI — это не спринт для прохождения ежегодного аудита, а скорее марафон непрерывного мониторинга, оценки и применения средств контроля PCI DSS с течением времени.Аудит — это проверка вашего бизнеса, а не замена повседневных действий, необходимых для поддержания соответствия PCI в течение года.

Заглядывая в будущее

По мере того, как природа коммерции становится все более виртуальной, способность защищать данные клиентов становится критически важной для выживания каждого бизнеса. Достижение соответствия стандарту PCI DSS — это лишь первый шаг для организаций, стремящихся к конкуренции в цифровой экономике.

Выбор совместной работы с таким партнером, как Hyperproof, может иметь решающее значение при подготовке к аудиту PCI и поддержании соответствия PCI DSS с течением времени.Программное обеспечение Hyperproof для обеспечения соответствия нормативным требованиям помогает понять требования PCI, задокументировать внутренние средства контроля для соответствия требованиям, собрать доказательства и автоматизировать повторяющиеся задачи. Hyperproof также упрощает сопоставление существующих элементов управления безопасностью с требованиями PCI DSS.

С программным решением Hyperproof ваша команда получит преимущество аналитических информационных панелей для мониторинга эффективности ваших средств контроля безопасности с течением времени. Чтобы узнать, как операционное программное обеспечение Hyperproof может помочь вашей команде подготовиться к следующему аудиту PCI и поддерживать соответствие PCI DSS в будущем, посетите нас здесь.

Убедитесь сами в преимуществах решения Hyperproof по обеспечению соответствия нормативным требованиям.

Демо Hyperproof ›

SP 6-10e — Регистрация и мониторинг аудита — Система муниципальных колледжей Колорадо

СИСТЕМА КОЛЛЕДЖА СООБЩЕСТВА КОЛОРАДО

ПРОЦЕДУРА СИСТЕМЫ

Регистрация и мониторинг аудита

SP 6-10e

УТВЕРЖДЕНО: 28 января 2021 г.

ДЕЙСТВИТЕЛЬНО: 28 января 2021 г.

СПРАВОЧНИК:

Политика Совета (BP) 6-10, Политика кибербезопасности

Системная процедура (SP) 6-10b, Доступ и аутентификация

Системная процедура (SP) 6-10r, Физическая безопасность и доступ

Системная процедура (SP) 6-10q, Конфигурация сетевого устройства

Системная процедура (SP) 6-10c, Управление антивирусом и защитой от вредоносных программ

Системная процедура (SP) 6-10f, Резервное копирование и восстановление

Системная процедура (SP) 6-10n, Ответ на инцидент информационной безопасности

УТВЕРЖДЕНО:

/ Джо Гарсия /

Джозеф А.Гарсия

Канцлер

Основа

Эта процедура документирует требования системы муниципальных колледжей Колорадо и ее колледжей (CCCS) к деятельности, которая отслеживается для обеспечения безопасности, целостности и операционной эффективности информационных систем и активов. Эта процедура также устанавливает требования для сбора информации журнала аудита и требования к регулярному мониторингу, записи и представлению информации журнала аудита информационных систем и активов CCCS.

Приложение

Данная процедура применяется к информационным активам, принадлежащим, арендованным, управляемым и обслуживаемым Департаментом системных информационных технологий («Системная ИТ») и / или Департаментом информационных технологий колледжа («ИТ-отдел колледжа») или третьими сторонами от имени CCCS.

Определение

Журнал аудита

Журнал аудита определяется как хронологическая запись действий информационной системы, включая записи доступа к системе и операций, выполненных за определенный период.

Процедура

Директор системы делегирует проректору системы по информационным технологиям ответственность за надзор за соблюдением и выполнением данной процедуры. Кроме того, ректор системы делегирует президентам колледжей ответственность за выполнение и соблюдение этой процедуры в их соответствующих учреждениях.

Общая информация

Автоматический активный мониторинг информационных систем и активов CCCS, а также ручной мониторинг действий, журналов и других мер, которые предназначены для передачи информации о производительности и безопасности, необходимы для обеспечения эффективного функционирования среды информационных технологий CCCS и адекватно защищен.CCCS должен регулярно проверять деятельность информационной системы, используя наиболее эффективные доступные инструменты, чтобы обнаруживать и минимизировать нарушения безопасности и угрозы для информационных систем и активов CCCS.

Регистрация сети и сервера

- В каждой информационной системе должен быть включен журнал аудита операционной системы, сетевого устройства и прикладного программного обеспечения.

- Сеть и серверные системы должны использовать централизованный источник времени для синхронизации даты и времени.

- Доступ к данным журнала должен иметь только уполномоченный персонал.

- Изменения в системе регистрации должны фиксироваться системой регистрации.

- Журналы активности должны быть защищены от несанкционированного изменения или уничтожения.

- Журналы аудита для серверов и хостов во внутренней сети будут проверяться по мере необходимости в целях расследования.

- Файлы журнала аудита и журналы должны храниться и храниться в течение определенного периода времени, определенного ИТ-отделом системы и ее группами безопасности.

Межсетевые экраны и устройства периметра

- Должны быть включены ведение журнала аудита и оповещения для брандмауэров и других компонентов системы контроля доступа к периметру сети.

- Наборы правил межсетевого экрана и маршрутизатора должны проверяться и документироваться не реже одного раза в год ИТ-отделом системы или ИТ-отделом колледжа.

Учетные записи пользователей и резервные копии

- Как минимум, сетевые устройства, приложения и производственные системы должны регистрировать следующее:

- Вход в систему и попытки входа в систему

- Действия, выполняемые привилегированными учетными записями пользователей

- Чрезмерные попытки и подозрительная активность должны своевременно расследоваться Системным ИТ-отделом или ИТ-отделом колледжа.

- Действия по резервному копированию должны контролироваться на регулярной основе, а сбои исправляться, если необходимо, ИТ-отделом системы или ИТ-отделом колледжа.

Отчетность

- Автоматические оповещения должны подвергаться последующим расследованиям, которые будут сочтены необходимыми ИТ-отделами и службами безопасности.

- Отчеты об инцидентах в системе продажи билетов должны проверяться на предмет действий, которые могут указывать на компрометацию системы.

- О предполагаемых и / или подтвержденных случаях успешных и / или попыток вторжений следует немедленно сообщать менеджеру по информационной безопасности CCCS.

- Пользователи должны быть обучены сообщать о любых аномалиях в работе системы и признаках правонарушений в службу технической поддержки системы или колледжа.

Изменение данной процедуры

CCCS оставляет за собой право изменить любое положение или требование данной процедуры в любое время, и изменение вступает в силу немедленно.

.

Чтобы сохранить данные журнала аудита, вы также можете сохранить их в отчете журнала аудита перед обрезкой журнала аудита.

Чтобы сохранить данные журнала аудита, вы также можете сохранить их в отчете журнала аудита перед обрезкой журнала аудита. На некоторых страницах может потребоваться выбрать Содержимое сайта , а затем Параметры сайта .

На некоторых страницах может потребоваться выбрать Содержимое сайта , а затем Параметры сайта .