Что такое удостоверяющий центр: задачи и ответственность

К прочим функциям удостоверяющего центра относятся выдача средств электронной подписи, создание ключа электронной подписи и ключа проверки электронной подписи, ведение реестра выданных и аннулированных ключей проверки электронной подписи.

Какие сертификаты электронной подписи выпускает удостоверяющий центр

Электронная подпись бывает простой, усиленной неквалифицированной и усиленной квалифицированной.

Для получения простой электронной подписи не нужно обращаться в удостоверяющий центр, потому что для её создания не используются криптографические механизмы.

Удостоверяющие центры выдают усиленную неквалифицированную (НЭП) и усиленную квалифицированную (КЭП) электронную подпись, которые создаются методом криптографического преобразования информации.

НЭП и КЭП имеют наивысшую степень защиты и достоверности информации. Но только КЭП признается юридически равнозначной обычной подписи на бумаге от руки без необходимости заключения дополнительных соглашений между участниками электронного взаимодействия.

Квалифицированный сертификат и ключи электронной подписи создаются при помощи сертифицированных ФСБ криптографических средств, поэтому получить квалифицированный сертификат электронной подписи можно только у владельцев таких программно-аппаратных комплексов — аккредитованных удостоверяющих центров.

Аккредитованный удостоверяющий центр

Чтобы иметь право на выпуск квалифицированных сертификатов электронной подписи, удостоверяющий центр должен быть аккредитован Минкомсвязью РФ. Наличие аккредитации уполномоченного федерального органа говорит о легальности выдачи такими удостоверяющими центрами квалифицированных сертификатов электронной подписи.

Удостоверяющий центр получает аккредитацию Минкомсвязи, если соответствует определённым условиям, одно из которых заключается в том, что средства криптографического преобразования информации, которые он использует для создания сертификатов электронной подписи, должны иметь подтверждение соответствия требованиям федерального органа исполнительной власти в области обеспечения безопасности.

Требования к аккредитованным удостоверяющим центрам регламентируются приказом Министерства связи и массовых коммуникаций Российской Федерации от 23 ноября 2011 года №320 «Об аккредитации удостоверяющих центров».

«Инфотекс Интернет Траст» — один из крупнейших аккредитованных Минкомсвязью удостоверяющих центров России, деятельность которого регламентирована требованиями Федерального закона «Об электронной подписи» от 06.04.2011.

Мы создаём, выдаём и обслуживаем сертификаты ключей электронной подписи для физических, юридических лиц и индивидуальных предпринимателей. У нас вы можете приобрести квалифицированную электронную подпись для государственных порталов, электронных торговых площадок и систем электронного документооборота.

Удостоверяющий центр — зачем, как и где получать средства ЭЦП

Современный электронный документооборот (далее — ЭДО) практически невозможен без применения электронно-цифровых подписей. Использование этого инструмента необходимо для верификации авторства и определения целостности цифрового документа. Успешное прохождение проверки гарантирует его неотказуемость (non-repudation) — невозможность отчуждения авторства его составителя.

Аппаратно-программные средства для генерации и верификации ЭЦП предоставляются удостоверяющими центрами (далее — УЦ). Считается, что эти организации — цифровые посредники между участниками ЭДО, осуществляющими сетевое онлайн-взаимодействие. Честность и прозрачность работы аккредитованных центров сертификации неоспоримы.

Какие функции выполняют УЦ? На чем основываются принципы их работы? В статье мы ответим на эти и многие другие вопросы: расскажем, можно ли создать центр сертификации для обеспечения собственных нужд и как это сделать. Вы узнаете, как правильно выбрать сторонний УЦ, почему так важно, чтобы он был аккредитован, лицензирует ли ФСБ РФ деятельность УЦ.

Оформим ЭЦП за один день без вашего участия!

Оставьте заявку и получите консультацию в течение 5 минут.

Получение средства ЭЦП: что такое удостоверяющие центры и для чего они нужны

В одной из статей мы уже описывали принцип шифрования, который используется для генерации и верификации ЦП. Напомним вкратце, как это работает. Криптографическая система функционирует на основе асимметричных ключей, предназначенных для кодирования и дешифровки данных — закрытого (секретного), открытого (публичного) и соответствующего ему сертификата. Ключи уникальны для каждого участника ЭДО.

Секретный ключ — набор символов, его длина составляет 256 бит. Хранить его надлежит на носителе, недоступном для третьих лиц (USB-токене, смарт-карте). Секретный ключ необходим для генерации его держателем уникальной ЦП и полной расшифровки получателем, например, сотрудником ФНС РФ, цифрового документа отправителя. Работает он только в тандеме с публичным.

Публичный ключ — шифр (как правило, сложная математическая формула) длиной 1024 бита. Нужен для верификации ЭП, которыми визируются цифровые документы участников ЭДО. На открытый ключ проверки ЭП выдается соответствующий сертификат (далее — СКПЭП). Публичный ключ работает только в тандеме с секретным.

Участники ЭДО обязаны обеспечить наличие своих публичных ключей у каждого коммуниканта, с которым они предполагают обмениваться цифровыми документами, визированными ЦП и упакованными в файлы. Дубликаты публичных ключей хранятся в УЦ. Удостоверяющие центры создают библиотеки (ре

Зачем нужен собственный удостоверяющий центр / GlobalSign corporate blog / Habr

Примеры 1) промежуточного УЦ в открытой иерархии доверия и 2) частной иерархии, которая изолирована от открытой иерархии, со своим собственным корневым УЦ

Инфраструктура открытых ключей (PKI) традиционно имеет иерархическую структуру. В ней удостоверяющие центры (УЦ) связаны отношениями подчинённости. Все пользователи доверяют одному и тому же корневому (головному) УЦ, а каждый нижестоящий УЦ подчиняется более высокому в иерархии.

Но что, если мы хотим создать частную инфраструктуру PKI со своим собственным УЦ? Действительно, в некоторых ситуациях такие промежуточные или частные иерархии очень удобны на практике.

Типичные причины для создания промежуточной или частной иерархии

- Аутентификация клиентов

Аутентификацию клиентов по сертификатам удобно сделать на основе промежуточного УЦ. При наличии эксклюзивного подчинённого УЦ можно ограничить число сертификатов, предоставляющих доступ к системе. В этих случаях обычно используются приватные иерархии доверия.

- Брендинг

Для компаний, которые предлагают сертификаты своим клиентам или включают их в комплект оказываемых услуг, наличие своего выделенного УЦ позволяет предложить некоторые дополнительные возможности брендинга.

- Инспекция/дешифрование SSL/TLS

Чтобы устройство проверки SSL могло дешифровать и заново шифровать контент, у него должна быть возможность выдавать сертификаты по мере необходимости. Это означает, что нужен собственный подчинённый УЦ вне публичной иерархии доверия. В этом случае корневой УЦ размещается у GlobalSign, а промежуточный УЦ — на устройстве проверки сертификатов у клиента.

- Сертификаты специального назачения

Сертификаты, выданные в рамках приватных иерархий, могут поддерживать устаревшие приложения и уникальные конфигурации, такие как более длительные периоды действия и меньшие размеры ключей, которые не разрешены в общедоступных доверенных сертификатах по базовым требованиям CA/Browser Forum. Впрочем, если нужны только приватные сертификаты SSL/TLS, без полноценного собственного УЦ, то можно воспользоваться услугой IntranetSSL.

- Настраиваемые профили

Вы можете настроить подчинённый УЦ на конкретные задачи, изменив под свои потребности политики расширенного использования ключей, политики сертификатов, точки распространения списков отзыва сертификатов (CRL), сделав краткосрочные сертификаты и др.

Размещение и поддержка

Хостинг и сопровождение собственного УЦ компания может осуществлять самостоятельно или отдать на аутсорсинг. Многие компании берутся за развёртывание крупномасштабных систем PKI своими силами (инсорсинг), не имея необходимых ресурсов на это. Поскольку процесс требует капиталовложений, то лучше заранее оценить свои материальные ресурсы и финансовые возможности на настоящий момент и в ближайшие годы, экономический эффект от использования новой технологии, начальных затрат и стоимости функционирования системы.

Промежуточная или частная иерархия

В открытой иерархии все УЦ подчиняются корневому УЦ, открытый ключ которого встроен в общедоступное приложение, например, веб-браузер. В этом случае браузер может автоматически проверять валидность сертификатов, изданных всеми УЦ во всей иерархии, а также их издателей, что является бесспорным преимуществом.

Открытые иерархии обычно используются в тех случаях, когда требуется обмен информацией с неаффилированными сторонами или их аутентификация. Третьей доверенной стороной в данном случае выступает аутсорсинговый УЦ.

В случае частной иерархии конечный пользователь вручную добавляет открытый ключ корпоративного корневого УЦ в список доверенных ключей, встроенных в приложение. В этом случае вся ответственность за использование ключа ложится на самого пользователя. Частные иерархии больше подходят для закрытых сообществ, например, пользователей корпоративного портала.

Типичные примеры промежуточной или частной иерархии

- Выделенный частный корневой УЦ и иерархия (Private PKI)

GlobalSign может создавать и размещать частные иерархии, включая корневые и промежуточные. Они построены на той же защищённой инфраструктуре, которая используется для поддержки собственных корневых УЦ в открытой иерархии. - Фирменный частный промежуточный УЦ, центр выдачи сертификатов

Брендовые промежуточные УЦ создаются специально для конкретного клиента, с цепочкой доверия до корневого УЦ в открытой иерархии. Эти промежуточные узлы тоже могут размещаться и поддерживаться GlobalSign, что облегчает бремя управления PKI и экспертных знаний для внутренних команд. - Общий открытый корневой УЦ (платформа Managed PKI)

Хотя в определённых ситуациях требуются выделенные корневые УЦ и иерархии, большинство организаций может выполнить нормативные требования к сертификатам с помощью специализированных сервисов на платформе управления PKI (Managed PKI). Портал для управления сертификатами «всё в одном» обеспечивает расширенные возможностями выставления счетов, управления пользователями, отчетность и т. д.

Решение IntranetSSL, доступное через платформу управления PKI, обеспечивает экономичный способ выдачи и управления сертификатами SSL/TLS для внутренних серверов и приложений. Эти сертификаты выдаются от общего, непубличного Центра сертификации GlobalSign, поэтому могут включать конфигурации, которые форум CA/Browser запрещает использовать в публичных сертификатах (например, срок действия более трёх лет, внутренние имена серверов или зарезервированные IP-адреса).- Корень доверия IoT

Корни доверия IoT обладают той же гибкостью, что и традиционные корни доверия, но настроены на специфические требования IoT. Выделенные частные иерархии, фирменные общедоступные промежуточные УЦ, корневые центры в открытой или частной иерархии могут использоваться для защиты устройств, платформ, шлюзов и сетей IoT в зависимости от требуемого уровня доверия. - Особенная иерархия доверия

GlobalSign поддерживает практически любую конфигурацию иерархии. Если нужна модель, отличная от описанной выше, или сразу не совсем понятно, какая архитектура лучше всего подходит для специфической экосистемы, то это лучше обсудить со специалистом и консультантом, чтобы построить архитектуру доверия, которая соответствует конкретным потребностям.

Для любого из приведённых примеров сопровождение УЦ можно отдать на аутсорсинг. Сохраняется возможность брендирования, но иерархии размещаются и управляются GlobalSign в безопасных центрах обработки данных с проверенным оборудованием и программным обеспечением. С нестандартными сценариями помогут справиться инженеры сопровождения.

Удостоверяющие центры — Единый портал ЭП

В данном разделе представлен актуальный список удостоверяющих центров (УЦ), авторизованных Ассоциацией электронных торговых площадок (АЭТП). Все удостоверяющие центры, информация о которых размещена на портале iEcp.ru, аккредитованы головным удостоверяющим центром Министерство цифрового развития, связи и массовых коммуникаций РФ и осуществляют выпуск неквалифицированных и квалифицированных сертификатов электронных подписей (ЭП, ранее — ЭЦП) на территории Российской Федерации. Приобретая электронную подпись в любом из них, клиенты, будь то физические, юридические лица либо индивидуальные предприниматели, могут быть уверены в технической совместимости выданных средств электронной подписи, их соответствии нормам российского законодательства и уникальности объектных идентификаторов и ключей ЭП. Узнать, входит ли определенный центр выдачи электронной подписи в список партнеров АО «Аналитический Центр», можно, введя соответствующий поисковый запрос в поле «Название УЦ». Чтобы ознакомиться с перечнем удостоверяющих центров, действующих на территории того или иного субъекта РФ, нужно воспользоваться фильтром «по регионам».

Перейдя по ссылке на страницу выбранного аккредитованного удостоверяющего центра, пользователь найдет краткую информацию о компании, ссылку на официальный сайт УЦ, адреса и контактные телефоны точек выдачи в регионах России, а также перечень предоставляемых услуг.

Подать заявление на изготовление электронной подписи в любом из удостоверяющих центров, представленных в списке, можно напрямую либо через форму на портале, доступную по ссылке. Заполнение данной формы сэкономит время, обеспечив оптимальный подбор наиболее подходящего УЦ под указанные параметры.

Представителям удостоверяющих центров, которые хотят, чтобы их организация получила право изготавливать сертификаты ключей подписей для участников аукционов в рамках электронных торговых площадок АЭТП, нужно заполнить заявку по ссылке.

Удостоверяющий центр — это… Что такое Удостоверяющий центр?

- Удостоверяющий центр

Удостоверяющий центр (Центр сертификации) (англ. Certification authority, CA) — это организация или подразделение организации, которая выпускает сертификаты ключей электронной цифровой подписи.

Удостоверяющий центр — это компонент глобальной службы каталогов, отвечающий за управление криптографическими ключами пользователей. Открытые ключи и другая информация о пользователях хранится удостоверяющими центрами в виде цифровых сертификатов.

См. также

Внешние ссылки

Wikimedia Foundation. 2010.

- JAKO

- Список экзопланетных систем

Смотреть что такое «Удостоверяющий центр» в других словарях:

Удостоверяющий центр, выдающий сертификаты ключей проверки электронных подписей — 7) удостоверяющий центр юридическое лицо или индивидуальный предприниматель, осуществляющие функции по созданию и выдаче сертификатов ключей проверки электронных подписей, а также иные функции, предусмотренные настоящим Федеральным законом;…… … Официальная терминология

Удостоверяющий центр, выдающий сертификаты ключей проверки электронных цифровых подписей — 1. Удостоверяющим центром, выдающим сертификаты ключей подписей для использования в информационных системах общего пользования, должно быть юридическое лицо, выполняющее функции, предусмотренные настоящим Федеральным законом. При этом… … Официальная терминология

УДОСТОВЕРЯЮЩИЙ ЦЕНТР, ВЫДАЮЩИЙ СЕРТИФИКАТЫ КЛЮЧЕЙ ПОДПИСЕЙ ДЛЯ ИСПОЛЬЗОВАНИЯ В ИНФОРМАЦИОННЫХ СИСТЕМАХ ОБЩЕГО ПОЛЬЗОВАНИЯ — – юридическое лицо, выполняющее функции, предусмотренные Федеральным законом «Об электронной цифровой подписи» от 10.01.2001 № 1 ФЗ. Удостоверяющий центр должен обладать необходимыми материальными и финансовыми возможностями, позволяющими ему… … Делопроизводство и архивное дело в терминах и определениях

Центр сертификации — В криптографии центр сертификации или удостоверяющий центр (англ. Certification authority, CA) сторона (отдел, организация), чья честность неоспорима, а открытый ключ широко известен. Задача центра сертификации подтверждать… … Википедия

Инфраструктура — (Infrastructure) Инфраструктура это комплекс взаимосвязанных обслуживающих структур или объектов Транспортная, социальная, дорожная, рыночная, инновационная инфраструктуры, их развитие и элементы Содержание >>>>>>>> … Энциклопедия инвестора

Инфраструктура открытых ключей — У этого термина существуют и другие значения, см. PKI. У этого термина существуют и другие значения, см. инфраструктура. Инфраструктура открытых ключей (англ. PKI Public Key Infrastructure) набор средств (технических, материальных,… … Википедия

Криптопровайдер Tumar CSP — средство криптографической защиты информации, разработанное ТОО НИЛ Гамма Технологии [1] в соответствии с криптографическим интерфейсом Microsoft Cryptographic Service Provider (CSP). Tumar CSP сертифицирован в Республике Казахстан на… … Википедия

Единая электронная торговая площадка — ОАО «Единая электронная торговая площадка» … Википедия

РУП \»БелГИЭ\ — РУП «БелГИЭ» http://www.belgie.by Адрес: Республика Беларусь, 220030, г. Минск, ул. Энгельса, д. 22 Республиканское унитарное предприятие по надзору за электросвязью «БелГИЭ», РУП «БелГИЭ» государственная инспекция Республики Беларусь по… … Википедия

РУП «БелГИЭ» — РУП «БелГИЭ» http://www.belgie.by Адрес: Республика Беларусь, 220030, г. Минск, ул. Энгельса, д. 22 Республиканское унитарное предприятие по надзору за электросвязью «БелГИЭ», РУП «БелГИЭ» государственная инспекция Республики Беларусь по… … Википедия

Инфраструктура открытых ключей — Википедия

У этого термина существуют и другие значения, см. PKI. Инфраструктура открытых ключей

Инфраструктура открытых ключейИнфраструктура открытых ключей (ИОК, англ. PKI — Public Key Infrastructure) — набор средств (технических, материальных, людских и т. д.), распределённых служб и компонентов, в совокупности используемых для поддержки криптозадач на основе закрытого и открытого ключей. В основе PKI лежит использование криптографической системы с открытым ключом и несколько основных принципов:

- закрытый ключ (private key) известен только его владельцу;

- удостоверяющий центр создает электронный документ — сертификат открытого ключа, таким образом удостоверяя факт того, что закрытый (секретный) ключ известен эксклюзивно владельцу этого сертификата, открытый ключ (public key) свободно передается в сертификате;

- никто не доверяет друг другу, но все доверяют удостоверяющему центру;

- удостоверяющий центр подтверждает или опровергает принадлежность открытого ключа заданному лицу, которое владеет соответствующим закрытым ключом.

Начало асимметричным шифрам было положено в работе «Новые направления в современной криптографии» Уитфилда Диффи и Мартина Хеллмана, опубликованной в 1976 году. Находясь под влиянием работы Ральфа Меркле (англ. Ralph Merkle) о распространении открытого ключа, они предложили метод получения секретных ключей, используя открытый канал. Этот метод экспоненциального обмена ключей, который стал известен как обмен ключами Диффи — Хеллмана, был первым опубликованным практичным методом для установления разделения секретного ключа между заверенными пользователями канала. В 2002 году Хеллман предложил называть данный алгоритм «Диффи — Хеллмана — Меркле», признавая вклад Меркле в изобретение криптографии с открытым ключом. Эта же схема была разработана Малькольмом Вильямсоном в 1970-х, но держалась в секрете до 1997 г. Метод Меркле по распространению открытого ключа был изобретён в 1974 и опубликован в 1978 году, его также называют загадкой Меркле.

В 1977 году учёными Рональдом Ривестом, Ади Шамиром и Леонардом Адлеманом из Массачусетского технологического института был разработан алгоритм шифрования, основанный на проблеме о разложении на множители. Система была названа по первым буквам их фамилий (RSA — Rivest, Shamir, Adleman). Эта же система была изобретена в 1973 году Клиффордом Коксом (англ. Clifford Cocks), работавшим в центре правительственной связи (GCHQ), но эта работа хранилась лишь во внутренних документах центра, поэтому о её существовании было неизвестно до 1977 года. RSA стал первым алгоритмом, пригодным и для шифрования, и для электронной подписи.

- Основные компоненты PKI:

- Удостоверяющий центр он же и центр сертификации (УЦ или CA — Certificate Authority) является основной структурой, формирующей цифровые сертификаты подчиненных центров сертификации и конечных пользователей. УЦ является главным компонентом PKI:

- он является доверенной третьей стороной[en]

- это сервер, который осуществляет управление жизненным циклом сертификатов (но не их непосредственным использованием).

- Сертификат открытого ключа (чаще всего просто сертификат) — это данные пользователя/сервера и его открытый ключ, скреплённые электронной подписью удостоверяющего центра. Выпуская сертификат открытого ключа, удостоверяющий центр тем самым подтверждает, что лицо, поименованное в сертификате, владеет закрытым ключом, который соответствует этому открытому ключу.

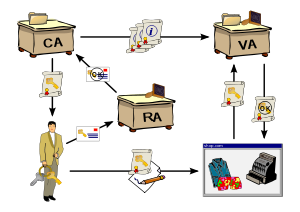

- Регистрационный центр (РЦ) — необязательный компонент системы, предназначенный для регистрации пользователей. Удостоверяющий центр доверяет регистрационному центру проверку информации о субъекте. Регистрационный центр, проверив правильность информации, подписывает её своим ключом и передаёт удостоверяющему центру, который, проверив ключ регистрационного центра, выписывает сертификат. Один регистрационный центр может работать с несколькими удостоверяющими центрами (то есть состоять в нескольких PKI), один удостоверяющий центр может работать с несколькими регистрационными центрами. Иногда, удостоверяющий центр выполняет функции регистрационного центра.

- Репозиторий — хранилище, содержащее сертификаты и списки отозванных сертификатов (СОС) и служащее для распространения этих объектов среди пользователей. В Федеральном Законе РФ № 63 «Об электронной подписи» он называется реестр сертификатов ключей подписей.

- Архив сертификатов — хранилище всех изданных когда-либо сертификатов (включая сертификаты с закончившимся сроком действия). Архив используется для проверки подлинности электронной подписи, которой заверялись документы.

- Центр запросов — необязательный компонент системы, где конечные пользователи могут запросить или отозвать сертификат.

- Конечные пользователи — пользователи, приложения или системы, являющиеся владельцами сертификата и использующие инфраструктуру управления открытыми ключами.

Основные задачи системы информационной безопасности, которые решает инфраструктура управления открытыми ключами:

- обеспечение конфиденциальности информации;

- обеспечение целостности информации;

- обеспечение аутентификации пользователей и ресурсов, к которым обращаются пользователи;

- обеспечение возможности подтверждения совершенных пользователями действий с информацией (неотказуемость/неотрекаемость — англ. non-repudiation).

Упрощенно, PKI представляет собой систему, основным компонентом которой является удостоверяющий центр и пользователи, взаимодействующие между собой используя сертификаты, выданные этим удостоверяющим центром. Деятельность инфраструктуры управления открытыми ключами осуществляется на основе регламента системы. Инфраструктура открытых ключей основывается на использовании принципов криптографической системы с открытым ключом. Инфраструктура управления открытыми ключами состоит из центра сертификации, конечных пользователей и опциональных компонентов: центра регистрации и сетевого справочника.

Основные функции удостоверяющего центра:

- проверка личности будущих пользователей сертификатов;

- выдача пользователям сертификатов;

- аннулирование сертификатов;

- ведение и публикация списков отозванных сертификатов (Certificate Revocation List/CRL), которые используются клиентами инфраструктуры открытого ключа, когда они решают вопрос о доверии сертификату.

Дополнительные функции удостоверяющего центра:

- УЦ может производить генерацию пар ключей, один из которых будет включен в сертификат.

- По запросу, при разрешении конфликтов, УЦ может производить проверку подлинности электронной подписи владельца сертификата, выданного этим УЦ.

Сертификат — это электронный документ, который содержит электронный ключ пользователя (открытый ключ), информацию о пользователе, которому принадлежит сертификат, электронную подпись центра выдачи сертификатов (УЦ), информацию о сроке действия сертификата и другие атрибуты. Сертификат не может быть бессрочным, он всегда содержит дату и время начала и окончания своего действия.

Причины досрочного аннулирования сертификатов:

- компрометация закрытого ключа;

- изменение информации о владельце сертификата, содержащейся в этом сертификате;

- добровольное заявление владельца сертификата;

- изменения полномочий текущего владельца сертификата.

Ключевая пара — это набор, состоящий из двух ключей: закрытого ключа (private key) и открытого ключа (public key). Эти ключи создаются вместе, являются комплементарными по отношению друг к другу (то, что зашифровано с помощью открытого ключа можно расшифровать, только имея закрытый ключ, а электронную подпись, сделанную с помощью закрытого ключа, можно проверить, используя открытый ключ).

Ключевая пара создается либо центром выдачи сертификатов (удостоверяющим центром) по запросу пользователя, или же самим пользователем с помощью специального программного обеспечения. Пользователь делает запрос на сертификат, и после процедуры идентификации пользователя УЦ выдаёт ему сертификат, подписанный этим Удостоверяющим Центром. Электронная подпись УЦ свидетельствует о том, что данный сертификат выдан именно этим центром и никем другим.

Открытый ключ известен всем, в то время закрытый ключ хранится в тайне. Владелец закрытого ключа всегда хранит его в тайне и ни при каких обстоятельствах не должен допустить того, чтобы этот ключ стал известным злоумышленникам или другим пользователям. Если же закрытый ключ всё-таки станет известен злоумышленникам, то он считается скомпрометированным, поэтому сертификат со связанным с ним открытым ключом должен быть отозван. Только владелец закрытого ключа может подписать данные, а также расшифровать данные, которые были зашифрованы открытым ключом, связанным с закрытым ключом владельца. Действительная подпись гарантирует авторство информации и то, что информация в процессе передачи не подверглась изменениям. Подпись кода гарантирует, что данное программное обеспечение действительно произведено указанной компанией и не содержит вредоносного кода, если компания это декларирует.

Собственный закрытый ключ используется для подписи данных; собственный закрытый ключ, в свою очередь, используется для расшифрования данных, полученных от других участников PKI. Открытый ключ, извлеченный из сертификата другого участника Инфраструктуры Открытых Ключей, может использоваться для подтверждения корректности электронной подписи этого участника, а также для шифрования данных отправляемых этому участнику. Процесс шифрования с использованием асимметричной криптографии является медленным по сравнению с симметричными алгоритмами, поэтому использование его для шифрования данных не рекомендуется и по факту не производится в системах, где время является критическим фактором. При использовании сертификатов открытых ключей для защищенного взаимодействия с веб-сайтами (интернет-магазинами, банками), сертификаты используются только для установления защищенной связи; для последующего обмена информацией используются выбранные сторонами симметричные ключи.

Одним из ключевых понятий ИОК является электронная подпись. В рамках этой статьи понятия подпись, электронная подпись (ЭП), цифровая подпись и электронная цифровая подпись (ЭЦП) взаимозаменяемы. В Федеральном Законе РФ № 1 «Об электронно-цифровой подписи» от 2001 года, существовало только понятие электронно-цифровой подписи. Федеральный Закон РФ № 63 «Об электронной подписи» от 2011 года расширил понятие подписи. В соответствии со статьей 5 «Виды электронных подписей», различают простую электронную подпись и усиленную электронную подпись. В текущей статье и практически во всех литературных источниках об Инфраструктуре Открытых Ключей, как англоязычных, так и русскоязычных, под понятием подписи понимается усиленная электронная подпись.

Электронная подпись — это результат использования алгоритма электронной подписи на хеш данных (документа/сообщения/файла).

Подлинность электронной подписи проверяется следующим образом:

- Получатель получает данные (зашифрованные или в открытом виде) и электронную подпись.

- [Опциональный шаг, так как документ/сообщение/файл мог быть отправлен в открытом виде]. Данные расшифровываются с помощью либо заранее оговоренного симметричного ключа, либо с помощью закрытого ключа получателя (во втором случае данные были зашифрованы с помощью открытого ключа получателя, извлеченного из его сертификата).

- Получатель вычисляет хеш расшифрованного документа/сообщения/файла (алгоритм хеша указан в сертификате).

- Получатель применяет к электронной подписи алгоритм снятия подписи (алгоритм подписи указан в сертификате), в результате чего получает хеш исходного документа/сообщения/файла.

- Получатель сравнивает хеши. Если они одинаковы — электронная подпись считается действительной, при условии, что сертификат действителен и был применен в соответствии с его политиками.

В число приложений, поддерживающих PKI, входят: защищённая электронная почта, протоколы платежей, электронные чеки, электронный обмен информацией, защита данных в сетях с протоколом IP, электронные формы и документы с электронной цифровой подписью (ЭП).

Краткое описание процесса работы с личными сертификатами[править | править код]

Для того чтобы получить сертификат, нужно обратиться в Удостоверяющий Центр. Перед запросом на получение сертификата нужно удостовериться, что данный УЦ аккредитован в той сфере, где владелец сертификата будет его использовать. Для получения сертификата необходимо сгенерировать пару открытый-закрытый ключи; это производит либо пользователь, либо УЦ, в зависимости от политики Удостоверяющего Центра или договоренностей между клиентом и УЦ.

Для использования сертификатов (подписи или проверки подписи), пользователь должен установить на используемую Операционную систему криптографические средства, поддерживающие работу с данными сертификатами и алгоритмами электронной подписи.

После получения сертификата его нужно установить в свою систему. При использовании ОС семейства Windows, после установки сертификата его можно будет увидеть через оснастку «хранилище личных сертификатов» (Пуск -> Выполнить -> certmgr.msc -> OK). В свойствах можно увидеть время действия сертификата, кем он был выдан, кому был выдан, его уникальный номер и другие атрибуты. Для того, чтобы клиент мог работать с удостоверяющим центром, необходимо включить центр в список доверенных. После включения в этот список, любой сертификат, выданный доверенным центром, считается достоверным, а его владелец — достойным доверия. Пользователи обмениваются сертификатами (таким образом происходит обмен открытыми ключами) и начинают взаимодействие.

Архитектуры PKI[править | править код]

В основном выделяют 5 видов архитектур PKI, это:

- простая PKI (одиночный УЦ)

- иерархическая PKI

- сетевая PKI

- кросс-сертифицированные корпоративные PKI

- архитектура мостового УЦ

В основном PKI делятся на разные архитектуры по следующим признакам:

- количество УЦ (а также количество УЦ, которые доверяют друг-другу)

- сложность проверки пути сертификации

- последствия выдачи злоумышленником себя за УЦ

Рассмотрим более подробно каждую из архитектур PKI в отдельности.

1. Простая PKI[править | править код]

Как уже говорилось выше, самая простая из архитектур, это архитектура одиночного УЦ. В данном случае все пользователи доверяют одному УЦ и переписываются между собой. В данной архитектуре, если злоумышленник выдаст себя за УЦ, необходимо просто перевыпустить все выписанные сертификаты и продолжить нормальную работу.

2. Иерархическая PKI[править | править код]

Иерархическая структура — это наиболее часто встречающаяся архитектура PKI. В данном случае во главе всей структуры стоит один Головной УЦ, которому все доверяют и ему подчиняются нижестоящие УЦ. Кроме этого головного УЦ в структуре присутствуют ещё не один УЦ, который подчиняется вышестоящему, которому в свою очередь приписаны какие-либо пользователи или нижестоящие УЦ. Частный пример иерархической PKI — корпоративная PKI. В иерархической PKI, даже если злоумышленник выдал себя за какой — либо УЦ, сеть продолжает работать без него, а когда он восстанавливает нормальную работоспособность — он просто снова включается в структуру.

3. Сетевая PKI[править | править код]

Сетевая архитектура PKI строится как сеть доверия, многочисленные удостоверяющие центры которой предоставляют PKI-сервисы и связаны одноранговыми, то есть равноправными, отношениями. Но в данном случае нет одного головного УЦ, которому все доверяют. В этой архитектуре все УЦ доверяют рядом стоящим УЦ, а каждый пользователь доверяет только тому УЦ, у которого выписал сертификат. Удостоверяющие центры выпускают сертификаты друг для друга; пара сертификатов описывает двусторонние отношения доверия. В данную архитектуру PKI легко добавляется новый УЦ, для этого ему нужно обменяться сертификатами, по крайней мере, с одним УЦ, который уже входит в сеть. В данной архитектуре наиболее сложное построение цепочки сертификации.

Сетевые PKI обладают большой гибкостью, так как имеют многочисленные пункты доверия. Компрометация одного УЦ не отражается на сетевой PKI в целом: удостоверяющие центры, которые выпустили сертификаты для скомпрометированного УЦ, просто аннулируют их, тем самым удаляя из инфраструктуры ненадежный УЦ. В результате не нарушается работа пользователей, связанных с другими удостоверяющими центрами, — они по-прежнему могут полагаться на надежные пункты доверия и защищенно связываться с остальными пользователями своей PKI. Компрометация сетевой PKI приводит либо к тому, что сворачивается работа одного УЦ вместе с его сообществом пользователей, либо, если стали ненадежными несколько удостоверяющих центров, к тому, что PKI распадается на несколько меньших инфраструктур. Восстановление после компрометации сетевой PKI происходит проще, чем иерархической, прежде всего, потому что компрометация затрагивает меньше пользователей.

Построить путь сертификации в сети достаточно сложно, поскольку этот процесс не детерминирован и имеются многочисленные варианты формирования цепи сертификатов. Одни из них приводят к построению правильного пути, другие — заводят в тупик. По этой причине валидация пути сертификации часто выполняется одновременно с его построением, частью этого процесса является удаление неверных ветвей. Для построения правильного пути используется несколько дополнительных полей сертификатов.

4. Архитектура кросс-сертифицированной корпоративной PKI[править | править код]

Данный вид архитектуры можно рассматривать как смешанный вид иерархической и сетевой архитектур. Есть несколько фирм, у каждой из которых организована какая-то своя PKI, но они хотят общаться между собой, в результате чего возникает их общая межфирменная PKI.В архитектуре кросс-сертифицированной корпоративной PKI самая сложная система цепочки сертификации.

5. Архитектура мостового УЦ[править | править код]

Архитектура мостового УЦ разрабатывалась для того, чтобы убрать недостатки сложного процесса сертификации в кросс-сертифицированной корпоративной PKI. В данном случае все компании доверяют не какой-то одной или двум фирмам, а одному определённому мостовому УЦ, который является практически их головным УЦ, но он не является основным пунктом доверия, а выступает в роли посредника между другими УЦ.

Внедрение инфраструктуры управления открытыми ключами с учетом снижения затрат и сроков внедрения осуществляется в течение семи этапов.

- Этап 1. Анализ требований к системе.

- Этап 2. Определение архитектуры.

- Этап 3. Определение регламента.

- Этап 4. Обзор системы безопасности. Анализ и минимизация рисков.

- Этап 5. Интеграция.

- Этап 6. Развертывание.

- Этап 7. Эксплуатация.

Электронная подпись (ЭП)[править | править код]

Сторона А для документа вычисляет хеш-функцию, затем полученное значение шифруется с помощью закрытого ключа (private key) получая ЭП. Сторона Б получает документ, ЭП и сертификат (ссылку на сертификат) стороны А, верифицирует сертификат открытого ключа стороны А в удостоверяющем центре, дешифрует полученную ЭП при помощи публичного ключа (public key), вычисляет хеш-функцию документа и проверяет с расшифрованым значением. Если сертификат стороны А действителен и проверка прошла успешно, принимается, что документ был подписан стороной А.

Шифрование сообщений[править | править код]

Сторона Б зашифровывает документ открытым ключом стороны А. Чтобы убедиться, что открытый ключ действительно принадлежит стороне А, сторона Б запрашивает сертификат открытого ключа у удостоверяющего центра. Если это так, то только сторона А может расшифровать сообщение, так как владеет соответствующим закрытым ключом.

Авторизация[править | править код]

Сертификаты могут использоваться для подтверждения личности пользователя и задания полномочий, которыми он наделён. В числе полномочий субъекта сертификата может быть, например, право просматривать информацию или разрешение вносить изменения в материал, представленный на web-сервере.

Из всего выше сказанного можно выделить некоторые пункты, а также добавить новые, для того чтобы определить основные термины, используемые в PKI. Итак, в PKI используются термины:

- Сертификат открытого ключа

электронный документ удостоверенный электронной подписью удостоверяющего центра, содержащий открытый ключ, информацию о сроке его действия и владельце ключа.

- Закрытый ключ

ключ, известный только его владельцу, сгенерированный с помощью асимметричного криптографического алгоритма, использующийся для электронной подписи данных и расшифровки данных зашифрованных на соответствующем этому закрытому ключу открытом ключе.

- Открытый ключ

ключ, создаваемый в паре с закрытым ключом с помощью асимметричного криптографического алгоритма, используется для шифрования данных и проверки электронной подписи.

- Отпечаток открытого ключа (fingerprint/thumbprint)

информация, по которой можно идентифицировать открытый ключ. Отпечаток создаётся путём применения криптографической хеш-функции к значению открытого ключа.

- Подписанные данные

данные, подписанные при помощи закрытого ключа пользователя.

- Зашифрованные данные

данные, зашифрованные при помощи открытого ключа пользователя.

- Путь доверия

цепочка документов, которая позволяет удостовериться, что предъявленный сертификат был выдан доверенным центром; последним звеном в этой цепочке является предъявленный сертификат, начальным — сертификат корневого доверенного центра сертификации, а промежуточными — сертификаты, выданные промежуточным центрам сертификации. Особенностью пути доверия является то, что при потере доверия к начальному звену цепочки (корневому центру сертификации) теряется доверие ко всей цепочке, то есть ко всем выданным данным центром сертификатам и к предъявленному в том числе.

- Личные сертификаты

сертификаты которые хранятся у пользователя в личном хранилище сертификатов.

- Корневые центры сертификации

центры сертификации, которым доверяют изначально все, либо руководствуясь политикой предприятия, либо из-за предустановленных настроек хранилища сертификатов, и которые могут находиться в начале пути доверия.

- Доверенные центры сертификации

список центров сертификации, которым доверяют владельцы сертификатов. Чтобы сделать какой-либо центр доверенным, достаточно получить от него сертификат и внести его в список доверенных центров.

Международные удостоверяющие центры[править | править код]

- Полянская О. Ю., Горбатов В. С. Инфраструктуры открытых ключей. Учебное пособие., Москва, 2007. ISBN 978-5-94774-602-0

Национальный удостоверяющий центр РК — NEWS of National Certification Centre:

- Details

- Friday, 20 March 2020

Dear users!

Due to scheduled technical work , the waiting time for the response of the NCA services may be exceeded during the period from 00: 00 to 00: 30 on March 21, 2020.

- Details

- Friday, 20 March 2020

Dear users!

Due to scheduled technical work , the waiting time for the response of the NCA services may be exceeded during the period from 00: 00 to 00: 30 on March 21, 2020.

- Details

- Thursday, 20 February 2020

Dear users!

National information technologies JSC hereby informs that scheduled maintenance work on telecommunications equipment will be carried out from 21:00 on February 22 to 09:00 on February 23, 2020.

In connection with the above , we inform You about the unavailability of the services of the National certification center of the Republic of Kazakhstan in the specified period of time.

- Details

- Tuesday, 04 February 2020

Dear users!

Due to scheduled technical work, the waiting time for the response of the NCA services may be exceeded in the period from 22:00 on February 04, 2020 to 01:00 on February 05, 2020.

- Details

- Monday, 03 February 2020

Dear users!

JSC «National information technologies» informs about technical works on telecommunications equipment located in the Server Center of State Bodies 00.00-06.00 hours on February 4, 2020. in this regard, we inform you about the possible short-term unavailability of the NCA of the Republic of Kazakhstan.